信息安全工程师当天每日一练试题地址:www.cnitpm.com/exam/ExamDay.aspx?t1=6

往期信息安全工程师每日一练试题汇总:www.cnitpm.com/class27-6-1.aspx

信息安全工程师每日一练试题(2019/11/28)在线测试:www.cnitpm.com/exam/ExamDay.aspx?t1=6&day=2019/11/28

信息安全工程师每日一练试题内容(2019/11/28)

试题1: 应用系统运行中涉及的安全和保密层次包括系统级安全、资源访问安全、功能性安全和数据域安全。以下关于这四个层次安全的,错误的是( )。

A.按粒度从粗到细排序为系统级安全、资源访问安全、功能性安全、数据域安全

B.系统级安全是应用系统的第一道防线

C.所有的应用系统都会涉及资源访问安全问题

D.数据域安全可以细分为记录级数据域安全和字段级数据域安全

试题参考答案:C

试题2:

下面关于防火墙的说法,正确的是 ( ) 。

A、防火墙一般由软件以及支持该软件运行的硬件系统构成

B、防火墙只能防止未经授权的信息发送到内网

C、防火墙能准确地检测出攻击来自哪一台计算机

D、防火墙的主要支撑技术是加密技术

试题参考答案:A

试题3:

下列关于灾难备份中心的选址原则的叙述,错误的是()

A、选择和建设灾难备份中心时,应根据风险分析的结果,避免灾难备份中心与主中心同时遭受同类风险

B、灾难备份中心须设立在外省市,以规避不同影响范围的灾难风险

C、灾难备份中心应具有数据备份和灾难恢复所需的通信、电力等资源,以及方便灾难恢复人员和设备到达的交通条件

D、灾难备份中心应根据统筹规划、资源共享、平战结合的原则,合理布局

试题参考答案:B

试题4:

感染"熊猫烧香"病毒后的计算机不会出现 ( ) 的情况。

A、执行文件图标变成熊猫烧香

B、用户信息被泄漏

C、系统运行变慢

D、破坏计算机主板

试题参考答案:D

试题5:

下面关于防火墙的说法,正确的是 ( ) 。

A、防火墙一般由软件以及支持该软件运行的硬件系统构成

B、防火墙只能防止未经授权的信息发送到内网

C、防火墙能准确地检测出攻击来自哪一台计算机

D、防火墙的主要支撑技术是加密技术

试题参考答案:A

试题6: 下面病毒中,属于蠕虫病毒的是( )

A. CIH病毒

B. 特洛伊木马病毒

C. 罗密欧和朱丽叶病毒

D.Melissa病毒

试题解析与讨论:www.cnitpm.com/st/128569837.html

试题参考答案:C

试题7: An architectural style defines as a family of such systems in terms of a(1)of structural organization.More specifically, an architectural style defines a vocabulary of (2)and connector types, and a set of (3) on how they can be combined. For many styles there may also exist one or more (4)that specify how to determine a system's overall properties from the properties of its parts.Many of architectural styles have been developed over the years.

The best-known examples of(5)architectures are programs written in the Unix shell.

(1)A. pattern

B. data flow

C. business process

D. position level

(2)A. metadata

B. components

C. models

D. entities

(3)A. functions

B. code segments

C. interfaces

D. constraints

(4)A. semantic models

B. weak entities

C. data schemas

D. business models

(5)A. event-based

B. object-oriented

C. pipe-and-filter

D. layered

试题参考答案:A、B、D、A、C

试题8: 基于场景的架构分析方法(Scenarios-based Architecture Analysis Method,SAAM)是卡耐基梅隆大学软件工程研究所的Kazman等人于1983年提出的一种非功能质量属性的架构分析方法,是最早形成文档并得到广泛应用的软件架构分析方法。SAAM的主要输入是问题描述、(1)和架构描述文档,其分析过程主要包括场景开发、(2)、单个场景评估、场景交互和总体评估。

(1)A. 问题说明

B. 问题建模

C. 需求说明

D. 需求建模

(2)A. 架构需求

B. 架构描述

C. 架构设计

D. 架构实现

试题解析与讨论:www.cnitpm.com/st/1878820247.html

试题参考答案:C、B

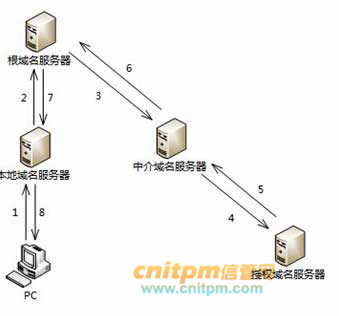

试题9: 主机PC对某个域名进行查询,最终由该域名的授权域名服务器解析并返回结果,查询过程如下图所示。这种查询方式中不合理的是()。

A.根域名服务器采用递归查询,影响了性能

B.根域名服务器采用迭代查询,影响了性能

C.中介域名服务器采用迭代查询,加重了根域名服务器负担

D.中介域名服务器采用递归查询,加重了根域名服务器负担

试题解析与讨论:www.cnitpm.com/st/1883327824.html

试题参考答案:A

试题10: 某系统中的文本显示类(TextView)和图片显示类(PictureView)都继承了组件类(Component),分别显示文本和图片内容,现需要构造带有滚动条或者带有黑色边框,或者既有滚动条又有黑色边框的文本显示控件和图片显示控件,但希望最多只增加3个类。

那么采用设计模式(1)可实现该需求,其优点是(2)。

(1)A.外观

B.单体

C.装饰

D.模板方法

(2)A.比静态继承具有更大的灵活性

B.提高已有功能的重复使用性

C.可以将接口与实现相分离

D.为复杂系统提供了简单接口

试题解析与讨论:www.cnitpm.com/st/1884626262.html

试题参考答案:C、A

试题11: 以下著作权权利中,()的保护期受时间限制。

A.署名权

B.发表权

C.修改权

D.保护作品完整权

试题解析与讨论:www.cnitpm.com/st/1886120803.html

试题参考答案:B

试题12: 商业智能是企业对商业数据的搜集、管理和分析的系统过程,主要技术包括()。

A.数据仓库、联机分析和数据挖掘

B.数据采集、数据清洗和数据挖掘

C.联机分析、多维度分析和跨维度分析

D.数据仓库、数据挖掘和业务优化重组

试题解析与讨论:www.cnitpm.com/st/1887910368.html

试题参考答案:A

试题13:

一般而言,网络安全审计从审计级别上可分为( )、应用级设计和用户级审计三种类型。

A、组织级审计

B、物理审计

C、系统级审计

D、单元级审计

试题参考答案:C

试题14:

如果管理距离为15,则( )。

A.这是一条静态路由

B.这是一台直连设备

C.该路由信息比较可靠

D.该路由代价较小

试题参考答案:C

试题15:

电子政务是对现有的政府形态的一种改造,利用信息技术和其他相关技术,将其管理和服务职能进行集成,在网络上实现政府组织结构和工作流程优化重组。与电子政务相关的行为主体有三个,即政府、( )及居民。国家和地方人口信息的采集、处理和利用,属于( )的电子政务活动。

1.A.部门

B.企(事)业单位

C.管理机构

D.行政机关

2.A.政府对政府

B.政府对居民

C.居民对居民

D.居民对政府

试题参考答案:B、B

试题16:

商业智能系统的处理过程包括四个主要阶段:数据预处理通过(1)实现企业原始数据的初步整合;建立数据仓库是后续数据处理的基础;数据分析是体现系统智能的关键,主要采用(2)和(3)技术,前者能够实现数据的上卷、下钻和旋转分析,后者利用隐藏的知识,通过建立分析模型预测企业未来发展趋势;数据展现主要完成数据处理结果的可化。

(1)A.数据映射和关联

B.数据集市和数据立方体

C.数据抽取、转换和装载

D.数据清洗和数据集成

(2)A.知识库

B.数据挖掘

C.联机事务处理

D.联机分析处理

(3)A.知识库

B.数据挖掘

C.联机事务处理

D.联机分析处理

试题参考答案:C、D、B

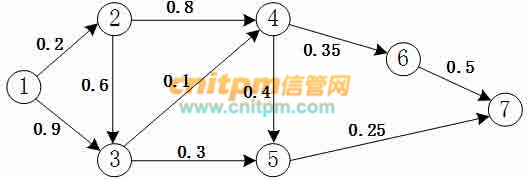

试题17:

小王需要从①地开车到⑦地,可供选择的路线如下图所示。图中,各条箭线表示路段及其行驶方向,箭线旁标注的数字表示该路段的拥堵率(描述堵车的情况,即堵车概率)。拥堵率=1-畅通率,拥堵率=0时表示完全畅通,拥堵率=1时表示无法行驶。根据该图,小主选择拥堵情况最少(畅通情况最好)的路线是()。

A.①②③④⑤⑦

B.①②③④⑥⑦

C.①②③⑤⑦

D.①②④⑥⑦

试题参考答案:C

试题18: 分布式数据库两阶段提交协议中的两个阶段是指( )。

A.加锁阶段、解锁阶段

B.获取阶段、运行阶段

C.表决阶段、执行阶段

D.扩展阶段、收缩阶段

试题解析与讨论:www.cnitpm.com/st/393022229.html

试题参考答案:C

试题19: 网络逻辑结构设计的内容不包括( )。

A.逻辑网络设计图

B.IP地址方案

C.具体的软硬件、广域网连接和基本服务

D.用户培训计划

试题解析与讨论:www.cnitpm.com/st/3930428709.html

试题参考答案:D

试题20: 信息必须依赖其存储、传输、处理及应用的载体(媒介)而存在。信息系统安全可以划分设备安全、数据安全、内容安全和()。

A、行为安全

B、通信安全

C、主机安全

D、信息安全

试题解析与讨论:www.cnitpm.com/st/409451098.html

试题参考答案:A

扫码关注公众号

扫码关注公众号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,官方教材参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

分享到微信

分享到微信