信息安全工程师当天每日一练试题地址:www.cnitpm.com/exam/ExamDay.aspx?t1=6

往期信息安全工程师每日一练试题汇总:www.cnitpm.com/class27-6-1.aspx

信息安全工程师每日一练试题(2019/3/20)在线测试:www.cnitpm.com/exam/ExamDay.aspx?t1=6&day=2019/3/20

信息安全工程师每日一练试题内容(2019/3/20)

试题1: 某企业应用系统为保证运行安全,只允许操作人员在规定的工作时间段内登录该系统进行业务操作,这种安全策略属于( )层次。

A.数据域安全

B.功能性安全

C.资源访问安全

D.系统级安全

试题参考答案:D

试题2:

为保障Web服务器的安全运行,对用户要进行身份验证。关于Windows Server 2003中的“集成Windows 身份验证”,下列说法错误的是 ( ) 。

A、在这种身份验证方式中,用户名和密码在发送前要经过加密处理,所以是一种安全的身份验证方案。

B、这种身份验证方案结合了Windows NT 质询/响应身份验证和Kerberos v5 身份验证两种方式。

C、如果用户系统在域控制器中安装了活动目录服务,而且浏览器支持Kerberos v5身份认证协议,则使用Kerberos v5身份验证。

D、客户机通过代理服务器建立连接时,可采用集成Windows身份验证方案进行验证。

试题参考答案:D

试题3:

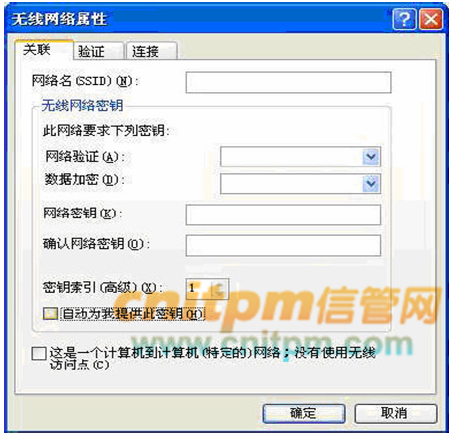

设置计算机的无线网卡,使该计算机与实验室的无线访问点LabAP之间的通信能够受密码保护,指定密钥为2350AD9FE0,则下图中应设置 ( ) 。

A、SSID为LabAP,网络验证为开放式,数据加密为WEP

B、SSID为2350AD9FE0,网络验证为开放式,数据加密为WEP

C、SSID为LabAP,网络验证为WEP,数据加密为开放式

D、SSID为2350AD9FE0,网络验证为WEP,数据加密为开放式

试题参考答案:A

试题4:

在下面4种病毒中, ( ) 可以远程控制网络中的计算机。

A、worm.Sasser.f

B、Win32.CIH

C、Trojan.qq3344

D、Macro.Melissa

试题参考答案:C

试题5:

计算机执行程序时,在一个指令周期的过程中,为了能够从内存中读指令操作码,首先是将()的内容送到地址总线上。

A.程序计数器PC

B.指令寄存器IR

C.状态寄存器SR

D.通用寄存器GR

试题参考答案:A

试题6: 数据备份是信息系统运行管理时保护数据的重要措施。()可针对上次任何一种备份进行,将上次备份后所有发生变化的数据进行备份,并将备份后的数据进行标记。

A.增量备份

B.差异备份

C.完全备份

D.按需备份

试题解析与讨论:www.cnitpm.com/st/1297725455.html

试题参考答案:A

试题7:

以下关于入侵检测设备的叙述中,()是不正确的。

A.不产生网络流量

B.使用在尽可能靠近攻击源的地方.

C.使用在尽可能接近受保护资源的地方

D.必须跨接在链路上

试题参考答案:D

试题8: 若系统中的某子模块需要为其他模块提供访问不同数据库系统的功能,这些数据库系统提供的访问接口有一定的差异,但访问过程却都是相同的,例如,先连接数据库,再打开数据库,最后对数据进行查询。针对上述需求,可以采用(1)设计模式抽象出相同的数据库访问过程,该设计模式(2)。

(1)A. 外观

B. 装饰

C. 桥接

D. 享元

(2)A. 可以动态、透明地给单个对象添加职责

B. 为子系统定义了一个高层接口,这个接口使得这一子系统更加容易使用

C. 通过运用共享技术,有效支持大量细粒度的对象

D. 将抽象部分与它的实现部分分离,使它们都可以独立地变化

试题解析与讨论:www.cnitpm.com/st/1879210111.html

试题参考答案:A、B

试题9: 以下关于自顶向下开发方法的叙述中,正确的是()。

A.自顶向下过程因为单元测试而比较耗费时间

B.自顶向下过程可以更快地发现系统性能方面的问题

C.相对于自底向上方法,自顶向下方法可以更快地得到系统的演示原型

D.在自顶向下的设计中,如发现了一个错误,通常是因为底层模块没有满足其规格说明(因为高层模块已经被测试过了)

试题解析与讨论:www.cnitpm.com/st/1884717099.html

试题参考答案:C

试题10: 以下关于自顶向下开发方法的叙述中,正确的是()。

A.自顶向下过程因为单元测试而比较耗费时间

B.自顶向下过程可以更快地发现系统性能方面的问题

C.相对于自底向上方法,自顶向下方法可以更快地得到系统的演示原型

D.在自顶向下的设计中,如发现了一个错误,通常是因为底层模块没有满足其规格说明(因为高层模块已经被测试过了)

试题解析与讨论:www.cnitpm.com/st/1884717099.html

试题参考答案:C

试题11:

生产某种产品有两个建厂方案:(1)建大厂,需要初期投资500万元。如果产品销路好,每年可以获利200万元;如果销路不好,每年会亏损20万元。(2)建小厂,需要初期投资200万元。如果产品销路好,每年可以获利100万元;如果销路不好,每年只能获利20万元。

市扬调研表明,未来2年这种产品销路好的概率为70%。如果这2年销路好,则后续5年销路好的概率上升为80%;如果这2年销路不好,则后续5年销路好的概率仅为10%。为取得7年最大总收益,决策者应()。

A.建大厂,总收益超500万元

B.建大厂,总收益略多于300万元

C.建小厂,总收益超500万元

D.建小厂,总收益略多于300万元

试题参考答案:B

试题12:

以下关于WLAN安全机制的叙述中,( )是正确的

A、WPA是为建立无线网络安全环境提供的第一个安全机制

B、WEP和IPSec协议一样,其目标都是通过加密无线电波来提供安全保证

C、WEP2的初始化向量(IV)空间64位

D、WPA提供了比WEP更为安全的无线局域网接入方案

试题参考答案:D

试题13: 特洛伊木马程序分为客户端(也称为控制端)和服务器端(也称为被控制端)两部分。当用户访问了带有木马的网页后,木马的( )部分就下载到用户所在的计算机上,并自动运行。

A.客户端

B.服务器端

C.客户端和服务器端

D.客户端或服务器端

试题解析与讨论:www.cnitpm.com/st/2295816458.html

试题参考答案:B

试题14: 甲利用对称密钥签名体制将签过名的文件发送给乙,甲不能抵赖、乙也不能伪造签名的原因是 ( ) 。

A.只有甲知道他的签名(除可信的仲裁者外),仲裁者转发甲的签名文件给乙时附加了唯一的声明信息

B.只有甲和乙知道共享密钥

C.只有仲裁者同时知道所有的密钥

D.只有乙知道甲的密钥

试题解析与讨论:www.cnitpm.com/st/2545115665.html

试题参考答案:A

试题15:

种植、自启动、隐藏是木马程序的三大关键技术。由于杀病毒软件的存在,隐秘种植木马并不容易,其中一种较好的方法是 (1) 。在Windows系统中,为实现木马的自动启动,通常的方法是将其放于 (2) 中。为避免用户发现木马的存在,较好的隐藏方法 (3) 。

(1)A.当用户不在现场时派人安装

B.当用户下载合法软件时顺便下载并安装

C.当用户在线观看电影时下载并安装

D.当用户打开邮件附件时安装

(2)A.autoexec.bat文件

B.boot.ini文件

C.config.sys文件

D.注册表

(3)A.不显示自己的名称等信息

B.把自己更名成操作系统中一个合法程序的名字

C.伪装成一个系统服务

D.需要运行时启动,运行完后退出

试题参考答案:D、D、B

试题16:

面向对象的分析模型主要由( )、用例与用例图、领域概念模型构成;设计模型则包含以包图表示的软件体系结构图、以交互图表示的( )、完整精确的类图、针对复杂对象的状态图和描述流程化处理过程的( )等。

1.A.业务活动图

B.顶层架构图

C.数据流模型

D.实体联系图

2.A.功能分解图

B.时序关系图

C.用例实现图

D.软件部署图

3.A.序列图

B.协作图

C.流程图

D.活动图

试题参考答案:B、C、D

试题17:

M软件公司的软件产品注册商标为N,为确保公司在市场竞争中占据优势,对员工进行了保密约束。此情形下,( )的说法是错误的。

A.公司享有商业秘密权

B.公司享有软件著作权

C.公司享有专利权

D.公司享有商标权

试题参考答案:C

试题18:

嵌入式软件设计需要考虑()以保障软件良好的可移植性。

A.先进性

B.易用性

C.硬件无关性

D.可靠性

试题参考答案:C

试题19:

RUP强调采用()的方式来开发软件,这样做的好处是()。

(1)A.原型和螺旋

B.螺旋和增量

C.迭代和增量

D.快速和迭代

(2)A.在软件开发的早期就可以对关键的,影响大的风险进行处理

B.可以避免需求的变更

C.能够非常快速地实现系统的所有需求

D.能够更好地控制软件的质量

试题参考答案:C、A

试题20: 对计算机评价的主要性能指标有时钟频率、(16)、运算精度和内存容量等。对数据库管理系统评价的主要性能指标有(17)、数据库所允许的索引数量和最大并发实物处理能力等。

(16)A.丢包率

B.端口吞吐量

C.可移植性

D.数据处理速率

(17)A.MIPS

B.支持协议和标准

C.最大连接数

D.时延抖动

试题解析与讨论:www.cnitpm.com/st/3930627611.html

试题参考答案:D、C

扫码关注公众号

扫码关注公众号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,官方教材参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

分享到微信

分享到微信