信息安全工程师当天每日一练试题地址:www.cnitpm.com/exam/ExamDay.aspx?t1=6

往期信息安全工程师每日一练试题汇总:www.cnitpm.com/class27-6-1.aspx

信息安全工程师每日一练试题(2019/4/26)在线测试:www.cnitpm.com/exam/ExamDay.aspx?t1=6&day=2019/4/26

信息安全工程师每日一练试题内容(2019/4/26)

试题1: 入侵是指没有经过授权就非法获得系统的访问权限或相关授权的行为,其中攻击者利用默认密码进入系统内部属于()入侵方式

A、旁路控制

B、假冒

C、口令破译

D、合法用户的非授权访问

试题参考答案:C

试题2:

下列选项中,防范网络监听最有效的方法是 ( ) 。

A、安装防火墙

B、采用无线网络传输

C、数据加密

D、漏洞扫描

试题参考答案:C

试题3:

OSI安全体系结构定义了五种安全服务,其中(1)用于识别对象的身份并对身份核实。(2)用于防止对资源的非授权访问,确保只有经过授权的实体才能访问受保护的资源

(1)A、安全认证服务

B、访问控制安全服务

C、数据保密性安全服务

D、数据完整性安全服务

(2)A、安全认证服务

B、访问控制安全服务

C、数据保密性安全服务

D、数据完整性安全服务

试题参考答案:A、B

试题4:

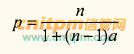

假设单个CPU的性能为1,则由n个这种CPU组成的多处理机系统的性能P为:

其中,a是一个表示开销的常数。例如,a=0.1 , n=1时,P约为3。也就是说,由4个这种CPU组成的多机系统的性能约为3。该公式表明,多机系统的性能有一个上限,不管n如何增加,P都不会超过某个值。当a=0.1时,这个上限是()。

A. 5

B. 10

C. 15

D. 20

试题参考答案:B

试题5: 某公司欲开发一种工业机器人,用来进行汽车零件的装配。公司的架构师经过分析与讨论,给出了该机器人控制软件的两种候选架构方案:闭环控制和分层结构。以下对于这两种候选架构的选择理由,错误的是()。

A.应该采用闭环控制架构,因为闭环结构给出了将软件分解成几个协作构件的方法,这对于复杂任务特别适合

B.应该采用闭环控制结构,因为闭环控制架构中机器人的主要构件监控器、传感器、发动机等)是彼此分开的,并能够独立替换

C.应该采用分层结构,因为分层结构很好地组织了用来协调机器人操作的构件,系统结构更加清晰

D.应该采用分层结构,因为抽象层的存在,满足了处理不确定性的需要:在较低层次不确定的实现细节在较高层次会变得确定

试题解析与讨论:www.cnitpm.com/st/12950603.html

试题参考答案:A

试题6: 某企业工程项目管理数据库的部分关系模式如下所示,其中带实下划线的表示主键,虚下划线表示外键。

其中供应关系是 (1)的联系。若一个工程项目可以有多个员工参加,每个员工可以参加多个项目,则项目和员工之间是 (2)联系。对项目和员工关系进行设计时,(3)设计成一个独立的关系模式。

(1)A. 2个实体之间的1:n

B.2个实体之间的n:m

C.3个实体之间的1:n:m

D.3个实体之间的k:n:m

(2)A. 1:1

B. 1:n

C. n:m

D. n:1

(3)A.多对多的联系在向关系模型转换时必须

B.多对多的联系在向关系模型转换时无须

C.只需要将一端的码并入多端,所以无须

D.不仅需要将一端的码并入多端,而且必须.

试题解析与讨论:www.cnitpm.com/st/1296720316.html

试题参考答案:C、C、B

试题7: 计算机采用分级存储体系的主要目的是为了()。

A.解决主存容量不足的问题

B.提高存储器读写可靠性

C.提高外设访问效率

D.解决存储的容量、价格和速度之间的矛盾

试题解析与讨论:www.cnitpm.com/st/188698230.html

试题参考答案:D

试题8:

网络的可用性是指()。

A.网络通信能力的大小

B.用户用于网络维修的时间

C.网络的可靠性

D.用户可利用网络时间的百分比

试题参考答案:D

试题9:

一些病毒程序如CIH声称能破坏计算机的硬件,使得计算机彻底瘫痪。其原理是 ( ) 。

A.生成高电压烧坏器件

B.生成大电流烧坏器件

C.毁坏ROMBIOS程序

D.毁坏CMOS中的内容

试题参考答案:D

试题10: 以下关于敏捷方法的叙述中,( )是不正确的。

A.敏捷型方法的思考角度是"面向开发过程"的

B.极限编程是著名的敏捷开发方法

C.敏捷型方法是"适应性"而非"预设性"

D.敏捷开发方法是迭代增量式的开发方法

试题解析与讨论:www.cnitpm.com/st/3931428282.html

试题参考答案:A

扫码关注公众号

扫码关注公众号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,官方教材参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

分享到微信

分享到微信