信息安全工程师当天每日一练试题地址:http://www.cnitpm.com/exam/ExamDay.aspx?t1=6

往期信息安全工程师每日一练试题汇总:http://www.cnitpm.com/class27-6-1.aspx

信息安全工程师每日一练试题(2018/4/1)在线测试:http://www.cnitpm.com/exam/ExamDay.aspx?t1=6&day=2018/4/1

信息安全工程师每日一练试题内容(2018/4/1)

试题1: 两个公司希望通过Internet进行安全通信,保证从信息源到目的地之间的数据传输 以密文形式出现,而且公司不希望由于在中间节点使用特殊的安全单元而增加开支,᳔ 合适的加密方式是 (1) ,使用的会话密钥算法应该是 (2) 。

(1)A、 链路加密

B、 节点加密

C、 端-端加密

D、 混合加密

(2)A、 RSA

B、 RC-5

C、 MD5

D、 ECC

试题参考答案:C、B

试题2:

以下有关防火墙的说法中,错误的是( )。

A、防火墙可以提供对系统的访问控制

B、防火墙可以实现对企业内部网的集中安全管理

C、防火墙可以隐藏企业网的内部IP地址

D、防火墙可以防止病毒感染程序(或文件)的传播

试题参考答案:D

试题3:

实现VPN的关键技术主要有隧道技术、加解密技术、 (1) 和身份认证技术。如果需要在传输层实现VPN,可选的协议是 (2) 。

(1)A、入侵检测技术

B、病毒防治技术

C、安全审计技术

D、密钥管理技术

(2)A、L2TP

B、PPTP

C、TLS

D、IPsec

试题参考答案:D、C

试题4:

驻留在多个网络设备上的程序在短时间内同时产生大量的请求消息冲击某Web 服务器,导致该服务器不堪重负,无法正常响应其他合法用户的请求,这属于( )。

A、网上冲浪

B、中间人攻击

C、DDoS 攻击

D、MAC攻击

试题参考答案:C

试题5: 系统间进行异步串行通信时,数据的串/并和并/串转换一般是通过()实现的。

A.I/O指令

B.专用的数据传送指令

C.CPU中有移位功能的数据寄存器

D.接口中的移位寄存器

试题解析与讨论:http://www.cnitpm.com/st/1291422413.html

试题参考答案:D

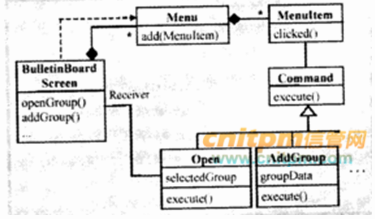

试题6: 某软件公司欲开发一个Windows平台上的公告板系统。在明确用户需求后,该公司的架构师决定采用Command模式实现该系统的界面显示部分,并设计UML类图如下图所示。图中与Command模式中的“Invoker”角色相对应的类是(1),与“ConcreteCommand”角色相对应的类是(2)。

(1)A. Command

B. MenuItem

C. Open

D. ButktinBoardScreen

(2)A. Command

B. MenuItem

C. Open

D. BulktinBoardScreen

试题解析与讨论:http://www.cnitpm.com/st/1293014655.html

试题参考答案:B、C

试题7: 对于违反里氏替换原则的两个类A和B,可以采用的候选解决方案中,正确的是()。

A. 尽量将一些需要扩展的类或者存在变化的类设计为抽象类或者接口,并将其作为基类,在程序中尽量使用基类对象进行编程

B. 创建一个新的抽象类C,作为两个具体类的超类,将A和B共同的行为移动到C中,从而解决A和B行为不完全一致的问题

C. 将B到A的继承关系改成组合关系

D. 区分是“Is-a”还是“Has-a”。如果是Is-a,可以使用继承关系,如果是Has-a,应该改成组合或聚合关系

试题解析与讨论:http://www.cnitpm.com/st/187992747.html

试题参考答案:A

试题8: 在结构化分析方法中,用(1)表示功能模型,用(2)表示行为模型。

(1)A.ER图

B.用例图

C.DFD

D.对象图

(2)A.通信图

B.顺序图

C.活动图

D.状态转换图

试题解析与讨论:http://www.cnitpm.com/st/1888215258.html

试题参考答案:C、D

试题9: 漏洞扫描技术包括ping扫描、端口扫描、Os探测、脆弱点探测、防火墙扫描等,每种技术实现的目标和运用的原理各不相同。其中端口扫描、防火墙扫描工作在 ( ) 。

A.传输层

B.网络层

C.应用层

D.会话层

试题解析与讨论:http://www.cnitpm.com/st/2349019534.html

试题参考答案:A

试题10:

设计模式基于面向对象技术,是人们在长期的开发实践中良好经验的结晶,提供了一个简单、统一的描述方法,使得人们可以复用这些软件设计办法、过程管理经验。按照设计模式的目的进行划分,现有的设计模式可以分为创建型、( )和行为型三种类型。其中( )属于创建型模式,( )属于行为型模式。( )模式可以将一个复杂的组件分成功能性抽象和内部实现两个独立的但又相关的继承层次结构,从而可以实现接口与实现分离。

1.A.合成型

B.组合型

C.结构型

D.聚合型

2.A.Adaptor

B.Facade

C.Command

D.Singleton

3.A.Decorator

B.Composite

C.Memento

D.Builder

4.A.Prototype

B.Flyweight

C.Adapter

D.Bridge

试题参考答案:

扫码关注公众号

扫码关注公众号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,官方教材参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

分享到微信

分享到微信