2019上半年信息系统项目管理师真题与答案(文字版)

2019上半年信息系统项目管理师真题在线估分:https://www.cnitpm.com/pm1/70915.html

2019上半年信息系统项目管理师真题与答案专题(综合、案例、论文)

以下为2019上半年信息系统项目管理师真题与答案完整版(上午综合知识)

1、rfid射频技术多应用于物联网的()。

a、网络层b、感知层

c、应用层

d、传输层

信管网参考答案:b

查看解析:www.cnitpm.com/st/409314367.html

2、智慧城市建设参考模型的()利用soa(面向服务的体系架构)、云计算、大数据等技术,承载智慧应用层中的相关应用,提供应用所需的各种服务和共享资源。

a、通信网络层

b、计算与存储层

c、物联感知层

d、数据及服务支撑层

信管网参考答案:d

查看解析:www.cnitpm.com/st/4093227531.html

3、在信息系统的生命周期中,开发阶段不包括()。

a、系统规划

b、系统设计

c、系统分析

d、系统实施

信管网参考答案:a

查看解析:www.cnitpm.com/st/4093315630.html

4、()的目的是缩小数据的取值范围,使其更适合于数据挖掘算法的需要,并且能够得到和原始数据相同的分析结果。

a、数据清洗

b、数据集成

c、数据变换

d、数据归纳

信管网参考答案:d

查看解析:www.cnitpm.com/st/409348999.html

5、()向用户提供办公软件、工作流等服务,使软件提供商从软件产品的生产者转变成服务的运营者。

a、iaas

b、paas

c、saas

d、daas

信管网参考答案:c

查看解析:www.cnitpm.com/st/4093511639.html

6、区块链的特征不包括()。

a、中心化

b、开放性

c、信息不可篡改

d、匿名性

信管网参考答案:a

查看解析:www.cnitpm.com/st/4093623951.html

7、软件架构中,()模式包括主程序/子程序、数据抽象和面向对象,以及层次结构。

a、数据流

b、调用/返回

c、虚拟机

d、独立构件

信管网参考答案:b

查看解析:www.cnitpm.com/st/4093711717.html

8、关于软件过程管理的描述,不正确的是()。

a、在软件过程管理方面,最著名的是能力成熟度模型集成(cmmi)

b、cmmi成熟度级别3级与4级的关键区别在于对过程性能的可预测性

c、连续式模型将24个过程域按照功能划分为过程管理、项目管理、工程和支持4个过程组

d、对同一组织采用阶段式模型和连续式模型分别进行cmmi评估,得到的结论不同

信管网参考答案:d

查看解析:www.cnitpm.com/st/409385345.html

9、关于软件测试的描述,不正确的是()。

a、采用桌前检查代码走查和代码审查属于动态测试方法

b、控制流测试和数据流测试属于白盒测试方法

c、软件测试可分为单元测试、集成测试、确认测试、系统测试等类别

d、回归测试的目的是在软件变更后,变更部分的正确性和对变更需求的符合性以及功能、性能等要求的不损害性

信管网参考答案:a

查看解析:www.cnitpm.com/st/4093927715.html

10、关于软件工程的描述,不正确的是()。

a、软件工程对软件开发的质量、进度、成本进行评估、管理和控制

b、用户需求反映客户高层次的目标要求,通常由项目投资人、客户提出

c、需求是用户对新系统在功能、行为、性能等方面的期望

d、软件工程将系统的、规范的、可度量的工程化方法应用于软件开发

信管网参考答案:b

查看解析:www.cnitpm.com/st/4094024133.html

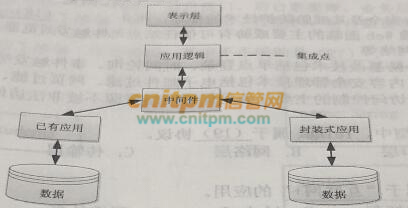

11、企业应用集成技术可以消除信息孤岛,将多个企业信息系统连接起来。实现无缝集成,下图显示的是()集成模型。

a、表示

b、数据

c、控制

d、业务

信管网参考答案:c

查看解析:www.cnitpm.com/st/409417303.html

12、()验证一个配置项的实际工作性能是否符合他的需求规格说明。

a、功能配置审计

b、物理配置审计

c、设计评审

d、代码审计

信管网参考答案:a

查看解析:www.cnitpm.com/st/4094224681.html

13、gb/t 16260.1是产品质量系列标准中的基础标准,他描述了软件工程领域产品质量的()。

a、使用质量

b、外部度量

c、内部度量

d、质量模型

信管网参考答案:d

查看解析:www.cnitpm.com/st/40943933.html

14、gb/t 14394-2008用于指导软件产品生存周期内可靠性和()大纲的指定和实施。

a、可用性

b、可维护性

c、可访问性

d、可移植性

信管网参考答案:b

查看解析:www.cnitpm.com/st/4094415137.html

15、信息必须依赖起存储、传输、处理及应用的载体(媒介)而存在。信息系统安全可以划分设备安全、数据安全、内容安全和()。

a、行为安全

b、通信安全

c、主机安全

d、信息安全

信管网参考答案:a

查看解析:www.cnitpm.com/st/409451098.html

16、信息安全等级保护管理办法中,如果信息系统受到破坏后,会对社会秩序和公共利益造成特别严重损害,或者对国家安全造成严重损害,则该系统应该受到()保护。

a、第二级

b、第三级

c、第四级

d、第五级

信管网参考答案:c

查看解析:www.cnitpm.com/st/4094624021.html

17、关于网络安全防御技术的描述,不正确的是()。

a、防火墙主要是实现网络安全的安全策略,可以对策略中涉及的网络访问行为实施有效管理,也可以对策略之外的网络访问行为进行控制

b、入侵检测系统注重的是网络安全状况的监督,绝大多数ids系统都是被动的

c、蜜罐技术是一种主动防御技术,是一个“诱捕”攻击者的陷阱

d、虚拟专业网络实在公网中建立专用的、安全的数据通信通道

信管网参考答案:a

查看解析:www.cnitpm.com/st/4094723425.html

18、关于web安全及其威胁防护技术的描述,不正确的是()。

a、当前web面临的主要威胁有可现任站点的漏洞、浏览器及其插件的漏洞、网络钓鱼、僵尸网络等

b、web防篡改技术包括单点登录、时间轮询、事件触发等

c、web内容安全管理技术包括电子邮件过滤、网页过滤、反间谍软件等

d、web访问控制的主要任务是保证网络资源不被非法访问者访问

信管网参考答案:b

查看解析:www.cnitpm.com/st/4094823367.html

19、tcp/ip模型中,teinet属于()协议。

a、接口层

b、网络层

c、传输层

d、应用层

信管网参考答案:d

查看解析:www.cnitpm.com/st/4094922005.html

20、()不属于“互联网+”的应用。

a、滴滴打车

b、aiphago

c、百度外卖

d、共享单车

信管网参考答案:b

查看解析:www.cnitpm.com/st/4095011338.html

21、基于买方的购买历史及行为分析,进行针对性的广告推送,属于()的典型应用。

a、大数据

b、云计算

c、物联网

d、智慧城市

信管网参考答案:a

查看解析:www.cnitpm.com/st/4095120678.html

22、关于大型信息系统特征的描述,不正确的是()。

a、大型信息系统通常具有多个子系统

b、大型信息系统数据量大,存储数据复杂

c、大型信息系统对安全要求很高,因此具有统一的安全域

d、大型信息系统的网络结构复杂,一般采用多级网络结构

信管网参考答案:c

查看解析:www.cnitpm.com/st/409522538.html

23、在信息系统生命周期中,首先要进行信息系统规划,之后开展系统分析工作。()不属于系统规划阶段的工作。

a、确定组织目标和发展战略

b、可行性研究

c、给出拟建系统的备选方案

d、分析和预测新系统的需求

信管网参考答案:a

查看解析:www.cnitpm.com/st/409536407.html

24、信息系统规划的工具很多,列如p/o矩阵、r/d矩阵、ipo图、c/u矩阵等。每种工具的用途有所不同,其中()适用于归纳数据。

a、p/o矩阵

b、r/d矩阵

c、ipo图

d、c/u矩阵

信管网参考答案:b

查看解析:www.cnitpm.com/st/409545924.html

25、执行者与用例之间的关系是()。

a、包含关系

b、泛化关系

c、关联关系

d、扩展关系

信管网参考答案:c

查看解析:www.cnitpm.com/st/409552922.html

26、在uml的顺序图中,通常由左向右分层排列各个对象,正确的排列方法是()。

a、执行者角色、控制类、用户接口、业务层、后台数据库

b、执行者角色、用户接口、控制类、业务层、后台数据库

c、执行者角色、控制类、用户接口、后台数据库、业务层

d、执行者角色、用户接口、业务层、控制类、后台数据库

信管网参考答案:a

查看解析:www.cnitpm.com/st/4095628205.html

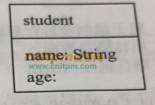

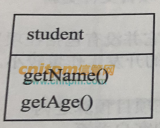

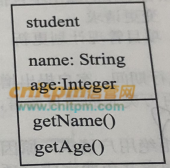

27、项目成员张工绘制了四张类图,其中不正确的是()。

a、

b、

c、

d、

信管网参考答案:b

查看解析:www.cnitpm.com/st/409579868.html

28、合同法对合同索赔流程有严格的规定,索赔方以书面通知书的形式在索赔事项发生后的28天内,向监理工程师正式提出索赔意向;在索赔通知书发出后28天内向监理工程师提出索赔报告及有关资料;监理工程师收到索赔报告有关资料后,于()内给予答复。

a、15天

b、15个工作日

c、28天

d、28个工作日

信管网参考答案:c

查看解析:www.cnitpm.com/st/4095818336.html

29、已发进行招标的项目,自招标文件开始发出之日起至投标人提交投标文件止,最短不得少于()天。

a、20

b、30

c、15

d、60

信管网参考答案:a

查看解析:www.cnitpm.com/st/4095924808.html

30、小张接到一项任务,要对一个新项目投资及经济效益进行分析,包括支出分析、收益分析、敏感性分析等。请问小张正在进行()。

a、技术可行性分析

b、经济可行性分析

c、运行环境可行性分析

d、法律可行性分析

信管网参考答案:b

查看解析:www.cnitpm.com/st/4096019645.html

31、关于项目评估及论证的描述,不正确的是()。

a、“先论证,后决策”是现代项目管理的基本原则

b、项目论证应该围绕着市场需求、开发技术、人力资源三个方面开展

c、项目论证一般包括机会研究、经济可行性研究和详细可行性研究

d、项目评估的目的是审查项目可行性研究的可靠性、真实性和客观性

信管网参考答案:c

查看解析:www.cnitpm.com/st/4096125460.html

32、项目生命周期是指项目从启动到收尾所经历的一系列阶段,当项目进入收尾阶段时()较高。

a、项目的风险

b、人力投入

c、变更的代价

d、不确定性

信管网参考答案:c

查看解析:www.cnitpm.com/st/409626425.html

33、项目管理过程5个过程组可以对应到pdca循环中,()过程组与pdca循环中的检查和行动相对应。

a、规划

b、执行

c、监控

d、收尾

信管网参考答案:c

查看解析:www.cnitpm.com/st/4096312836.html

34、()属于编制项目管理计划的输入。

a、项目绩效数据

b、范围管理计划

c、项目进度网络图

d、风险清单

信管网参考答案:b

查看解析:www.cnitpm.com/st/4096418527.html

35、监控项目工作的输出不包括()。

a、变更请求

b、工作绩效信息

c、项目管理计划更新

d、项目文件更新

信管网参考答案:b

查看解析:www.cnitpm.com/st/4096519163.html

36、项目执行期间,客户提出增加一项功能,但它并没有包括在项目预算之内。不过对于一个几百万美元的项目而言,该项工作涉及的开放工作量较小。作为项目经理应该()。

a、拒绝用户请求,原因是该项工作不在项目预算之内

b、同意并免费完成这项工作,帮助维护客户关系

c、同意增加新功能,但是需要客户负担相应的费用

d、评估新功能对项目的影响,提交变更申请

信管网参考答案:d

查看解析:www.cnitpm.com/st/4096628889.html

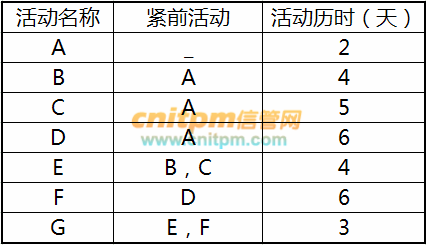

37、37、38、某项目包含a、b、c、d、e、f、g七个活动,各活动的历时估算和逻辑关系如下表所示,则活动c的总浮动时间是()天,项目工期是()天。

(37)a、0

b、1

c、2

d、3

(38)a、14

b、15

c、16

d、17

信管网参考答案:d、d

查看解析:www.cnitpm.com/st/4096728283.html

38、关于工作分解结构(wbs)的描述,正确的是()。

a、wbs必须符合项目范围

b、wbs元素必须由多个人负责

c、wbs必需控制在5-8层

d、wbs的编制只需要项目团队成员参与

信管网参考答案:a

查看解析:www.cnitpm.com/st/4096815985.html

39、关于范围控制的描述,正确的是()

a、控制进度是控制范围的一种有效的方式

b、项目执行组织本身发生变化不会引起范围变更

c、范围变更控制必须和其他控制过程综合在一起

d、政府政策的变化不可以成为范围变更的理由

信管网参考答案:c

查看解析:www.cnitpm.com/st/4096919209.html

40、某项目沟通协调会共有9人参加会议,此次会议沟通渠道有()条。

a、42

b、28

c、45

d、36

信管网参考答案:d

查看解析:www.cnitpm.com/st/4097025809.html

41、对于信息量很大或受众很多的情况,建议采用()沟通方式。

a、拉式

b、推式

c、交互式

d、面对面

信管网参考答案:a

查看解析:www.cnitpm.com/st/4097112210.html

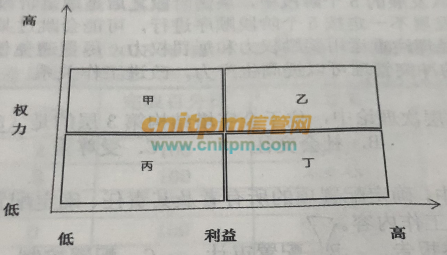

42、在进行项目干系人分析时,经常用到权利/分析法。对下图中甲区域的项目干系人因该采取的策略是()。

a、随时告知

b、令其满意

c、花较少的精力

d、重点管理

信管网参考答案:b

查看解析:www.cnitpm.com/st/4097213613.html

43、某大型环保信息系统工程建设项目,项目发起人与项目经理一起识别出如下3类项目干系人:甲方信息系统管理人员、项目组主要技术人员、监理方,并准备针对他们编制干系人管理计划。对此,您的建议是()。

a、重新识别干系人

b、编制干系人管理计划

c、召开干系人管理沟通会议

d、编制项目进度计划

信管网参考答案:a

查看解析:www.cnitpm.com/st/4097313370.html

44、关于项目风险的描述,不正确的是()。

a、已知风险与未知风险都可以进行管理

b、风险既有可能对项目产生正面的影响,也有可能产生负面的影响

c、同样的风险对于不同的主体有不同的影响

d、收益越大,人们愿意承担的风险也就越大

信管网参考答案:a

查看解析:www.cnitpm.com/st/4097413264.html

45、关于风险识别的描述,不正确的是()。

a、应鼓励所有项目人员参与风险的识别

b、风险登记册的编制始于风险识别过程

c、在某些项目中,识别风险后可以跳过定性分析过程直接进入定量分析

d、识别风险是在项目计划阶段的工作,在其他阶段不涉及

信管网参考答案:d

查看解析:www.cnitpm.com/st/4097529320.html

46、某信息系统建设项目中,为防范系统宕机风险,项目经理建设采购服务器时均配置冗余电源和冗余风扇。项目经理采用的风险应对策略为()。

a、减轻

b、转移

c、规避

d、消除

信管网参考答案:a

查看解析:www.cnitpm.com/st/4097628924.html

47、关于领导者和管理者的描述,正确的是()。

a、管理者的工作主要是确定方向、统一思想、激励和鼓舞

b、领导者负责某件具体事情的管理或实现某个具体目标

c、管理者设定目标,领导者率众实现目标

d、项目经理具有领导者和管理者的双重身份

信管网参考答案:d

查看解析:www.cnitpm.com/st/40977783.html

48、关于团队建设和管理的描述,不正确的是()。

a、在团队发展的5个阶段中,震荡阶段之后是规范阶段

b、团队发展不一定按5个阶段顺序进行,可能会跳过某个阶段

c、项目经理注重运用奖励权利和惩罚权利,尽量避免使用专家权利

d、成功的冲突管理可以提高生产力,改进工作关系

信管网参考答案:c

查看解析:www.cnitpm.com/st/4097817572.html

49、在马斯洛需求层次理论中,位于金字塔结构第3层的是()需求。

a、安全

b、社会交往

c、受尊重

d、自我实现

信管网参考答案:b

查看解析:www.cnitpm.com/st/40979729.html

50、配置管理工作中,确定配置项的所有者及其责任、确定配置项进入配置管理的时间和条件是()的工作内容。

a、配置状态报告

b、配置审计

c、配置控制

d、配置标识

信管网参考答案:d

查看解析:www.cnitpm.com/st/4098026418.html

51、关于配置控制委员会(ccb)的说法,正确的是()。

a、ccb负责分配配置库的操作权限

b、ccb负责制定配置管理计划

c、ccb必须是常设机构

d、ccb可以是兼职人员

信管网参考答案:d

查看解析:www.cnitpm.com/st/4098119296.html

52、根据供方选择标准,选择最合适的供方属于()阶段的工作。

a、规划采购

b、实施采购

c、控制采购

d、结束采购

信管网参考答案:b

查看解析:www.cnitpm.com/st/409823350.html

53、在确定项目合同类型时,如果项目工作范围很明确且风险不大,建议使用()。

a、总价合同

b、工料合同

c、成本补偿合同

d、成本加激励费用合同

信管网参考答案:a

查看解析:www.cnitpm.com/st/4098327135.html

54、()战略组织模式的特点是组织高层从如何动员全体成员都参与战略实施活动的角度来考虑战略的指定和执行。

a、变革型

b、合作型

c、文化型

d、增长型

信管网参考答案:c

查看解析:www.cnitpm.com/st/4098421447.html

55、()是一种支持结构化程序设计的流程设计工具。它的执行顺序是从最左主干线的上端结点的上编结点开始,自上而下依次执行。

a、因果分析图

b、亲和图

c、问题分析图

d、判定图

信管网参考答案:c

查看解析:www.cnitpm.com/st/409859702.html

56、关于成本估算的描述,正确的是()。

a、成本估算的准确度随着项目的进度而逐步降低

b、成本类比估算是利用历史数据之间的统计关系和其他变量进行估算

c、成本估算时需考虑应急储备,不用考虑管理储备

d、成本估算时需要考虑项目成员学习所耗费的时间成本

信管网参考答案:d

查看解析:www.cnitpm.com/st/409867978.html

57、关于成本基准的描述,不正确的是()。

a、大项目可能有多个成本基准

b、成本基准的变更需要通过变更控制程序

c、成本基准中既包括预计的支出,也包括预计的债务

d、项目预算是成本基准与应急储备之和

信管网参考答案:d

查看解析:www.cnitpm.com/st/4098719398.html

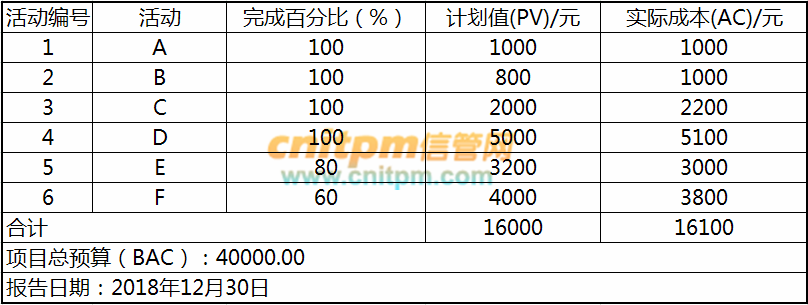

58、下表给出了某项目到2018年12月30日为止的部分成本执行(绩效)数据。如果当前的成本偏差是非典型的,则完工估算(eac)为()元。

a、45000

a、45000b、40100

c、42340

d、47059

信管网参考答案:c

查看解析:www.cnitpm.com/st/409883727.html

59、项目集指导委员会的主要职责包括()、项目集批准和启动。

a、项目审计

b、保证项目集与组织愿景和目标的一致性

c、协调项目集与项目组合的公共资源

d、任命项目经理

信管网参考答案:b

查看解析:www.cnitpm.com/st/409893707.html

60、可用于评估组织内项目组合管理成熟度,用于识别组织目前的最佳实践能力和结果。

a、tqm

b、efqm

c、opm3

d、pmbok

信管网参考答案:c

查看解析:www.cnitpm.com/st/4099024929.html

61、()属于系统测试执行过程中的工作效率指标。

a、进度偏离度

b、需求覆盖率

c、评审问题数

d、有效缺陷率

信管网参考答案:a

查看解析:www.cnitpm.com/st/409911897.html

62、根据项目进度基准和成本基准制定质量测量指标,属于()阶段的工作内容。

a、质量评价

b、质量控制

c、实施质量保证

d、规划质量管理

信管网参考答案:d

查看解析:www.cnitpm.com/st/4099228504.html

63、质量保证成本属于质量成本中的()成本。

a、一致性

b、内部失败

c、非一致性

d、外部失败

信管网参考答案:a

查看解析:www.cnitpm.com/st/4099314399.html

64、在a项目的质量例会中,质量经理发现监控模块bug修复时间较长,有测量指标超出临界线,质量经理决定在观察几天。本次质量控制的输出一定包括()。

①工作绩效信息 ②变更请求 ③经验教训文档

④质量控制测量结果 ⑤更新的质量标准 ⑥质量审计报告

a、②③

b、①⑥

c、①④

d、②⑤

信管网参考答案:c

查看解析:www.cnitpm.com/st/4099424160.html

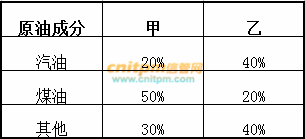

65、某炼油厂根据计划每季度供应合同单位汽油和煤油各16吨。该厂从甲乙两处场地运回原油提炼。一直两处原油成分如下表所示,且甲乙两地采购成本分别为200元/吨和300元/吨。对于该炼油厂,需要从乙采购()吨方能使此次采购的成本最低,最低的采购成本是()元。

(66)a、10

b、20

c、30

d、40

(67)a、12000

b、13000

c、14000

d、15000

信管网参考答案:c、b

查看解析:www.cnitpm.com/st/4099526421.html

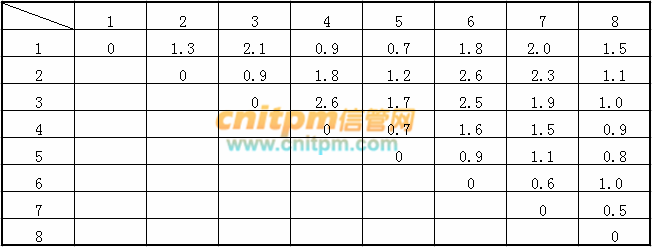

66、有8口海上油井,相互间距离如下表所示(单位:海里)。其中1号井离海岸最短长度,为5海里,先要从海岸经1号井铺设油管将各井连接起来,则铺设输油管道的最短长度()海里。

a、9.1

b、9.2

c、10.1

d、10.2

信管网参考答案:d

查看解析:www.cnitpm.com/st/4099626302.html

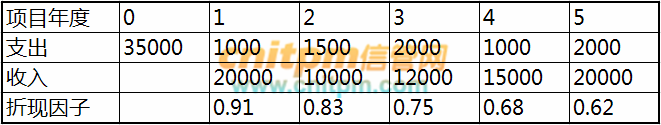

67、项目经理制定了项目资产负债表(单位:元),如下表所示。该项目的静态投资回收期为()年,动态投资回收期为()年(保留一位小数位)。

(69)a、2

b、2.4

c、2.8

d、3.

(70)a、3

b、3.4

c、3.5

d、3.6

信管网参考答案:c、b

查看解析:www.cnitpm.com/st/409978566.html

68、the ()creates opportunities for more direct integration of the physical world into computer-based systems, resulting in efficiently improvements ,economic benefits , and reduced human exertions.

a、internet of things

b、cloud computing

c、big data

d、mobile internet

信管网参考答案:a

查看解析:www.cnitpm.com/st/4099813317.html

69、()is an open , distributed ledger that can record transactions between two parties efficiently and in a verifiable and permanent way.

a、internet of things

b、blockchain

c、edge computing

d、artificial intelligence

信管网参考答案:b

查看解析:www.cnitpm.com/st/409996539.html

70、()are those costs that cannot be directly traced to a specific project and therefore will be accumulated and allocated equitably over multiple projects by some approved and documented accounting procedure.

a、direct costs

b、operation costs

c、indirect costs

d、implement costs

信管网参考答案:c

查看解析:www.cnitpm.com/st/4100016928.html

71、earned value management(evm) integrates the scope baseline with the ()baseline,along with schedule baseline,to form the performance baseline,which helps the project management team assess and measure project performance and progress.

a、qulity

b、risk

c、change

d、cost

信管网参考答案:d

查看解析:www.cnitpm.com/st/4100122755.html

72、()risks cannot be management proactively and therefore may be assigned a management reserve.

a、knowm

b、natural

c、unknown

d、human

信管网参考答案:c

查看解析:www.cnitpm.com/st/4100215332.html

信管网订阅号

信管网视频号

信管网抖音号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,教材和资料参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

推荐文章

各省市软考报名简章

信管网APP下载

分享到微信

分享到微信