2005年上半年网络工程师上午综合知识真题文字版

免费下载网络工程师历年真题:http://www.cnitpm.com/zhenti/wg.html

该套题在线考试:http://www.cnitpm.com/exam/examam.aspx?t1=2&sid=68916

1、 在计算机中,最适合进行数字加减运算的数字编码是 (1) ,最适合表示浮点数阶码的数字编码是 (2)

(1)a、原码b、反码

c、补码

d、移码

(2)a、原码

b、反码

c、补码

d、移码

信管网参考答案:c、d

查看解析:www.cnitpm.com/st/84202899.html

2、 如果主存容量为16m字节,且按字节编址,表示该主存地址至少应需要 ( ) 位。

a、16

b、20

c、24

d、32

信管网参考答案:c

查看解析:www.cnitpm.com/st/84212899.html

3、 操作数所处的位置,可以决定指令的寻址方式。操作数包含在指令中,寻址方式 (1) ;操作数在寄存器中,寻址方式为 (2) ;操作数的地址在寄存器中,寻址方式为 (3) 。

(1)a、立即寻址

b、直接寻址

c、寄存器寻址

d、寄存器间接寻址

(2)a、立即寻址

b、相对寻址

c、寄存器寻址

d、寄存器间接寻址

(3)a、相对寻址

b、直接寻址

c、寄存器寻址

d、寄存器间接寻址

信管网参考答案:a、c、d

查看解析:www.cnitpm.com/st/84222900.html

4、 两个部件的可靠度r均为0.8,由这两个部件串联构成的系统的可靠度为 (1) ;由这两个部件并联构成的系统的可靠度为 (2) 。

(1)a、0.80

b、0.64

c、0.90

d、0.96

(2)a、0.80

b、0.64

c、0.90

d、0.96

信管网参考答案:b、d

查看解析:www.cnitpm.com/st/84232900.html

5、 在计算机系统中,构成虚拟存储器 ( ) 。

a、只需要一定的硬件资源便可实现

b、只需要一定的软件即可实现

c、既需要软件也需要硬件方可实现

d、既不需要软件也不需要硬件

信管网参考答案:c

查看解析:www.cnitpm.com/st/84242900.html

6、 两个公司希望通过internet进行安全通信,保证从信息源到目的地之间的数据传输以密文形式出现,而且公司不希望由于在中间节点使用特殊的安全单元而增加开支,最合适的加密方式是 (1) ,使用的会话密钥算法应该是 (2) 。

(1)a、链路加密

b、节点加密

c、端-端加密

d、混合加密

(2)a、rsa

b、rc-5

c、md5

d、ecc

信管网参考答案:c、b

查看解析:www.cnitpm.com/st/84252901.html

7、 我国著作权法中, ( ) 系指同一概念。

a、出版权与版权

b、著作权与版权

c、作者权与专有权

d、发行权与版权

信管网参考答案:b

查看解析:www.cnitpm.com/st/84262901.html

8、 由我国信息产业部批准发布,在信息产业部门范围内统一使用的标准,称为 ( ) 。

a、地方标准

b、部门标准

c、行业标准

d、企业标准

信管网参考答案:c

查看解析:www.cnitpm.com/st/84272902.html

9、 某软件设计师自行将他人使用c程序语言开发的控制程序转换为机器语言形式的控制程序,并固化在芯片中,该软件设计师的行为 ( ) 。

a、不构成侵权,因为新的控制程序与原控制程序使用的程序设计语言不同

b、不构成侵权,因为对原控制程序进行了转换与固化,其使用和表现形式不同

c、不构成侵权,将一种程序语言编写的源程序转换为另一种程序语言形式,属于一种“翻译”行为

d、构成侵权,因为他不享有原软件作品的著作权

信管网参考答案:d

查看解析:www.cnitpm.com/st/84282902.html

10、 数据存储在磁盘上的会影响i/o服务的总时间。假设每磁道划分成10个物理块,每块存放1个逻辑记录。逻辑记录r1,r2,…,r10存放在同一个磁道上,记录的安排顺序如下表所示:

物理块 1 2 3 4 5 6 7 8 9 10

逻辑块 r1 r2 r3 r4 r5 r6 r7 r8 r9 r10

假定磁盘的旋转速度为20ms/周,磁头当前处在r1的开始处。若系统顺序处理这些记录,使用单缓冲区,每个记录处理时间为4ms,则处理这10个记录的最长时间为 (1) ;若对信息存储进行优化分布后,处理10个记录的最少时间为 (2) 。

(1)a、180ms

b、200ms

c、204ms

d、220ms

(2)a、40ms

b、60ms

c、100ms

d、160ms

信管网参考答案:c、b

查看解析:www.cnitpm.com/st/84292902.html

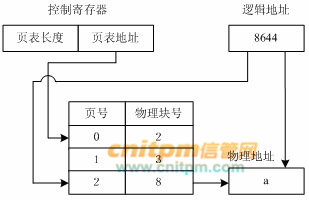

11、 页式存储系统的逻辑地址是由页号和页内地址两部分组成。假定页面的大小为4k,地址变换过程如下图所示,图中逻辑地址用十进制表示。图中有效地址经过变换后,十进制物理地址a应为 ( ) 。

a、33220

b、8644

c、4548

d、2500

信管网参考答案:a

查看解析:www.cnitpm.com/st/84302903.html

12、 下列叙述中,与提高软件可移植性相关的是 ( ) 。

a、选择时间效率高的算法

b、尽可能减少注释

c、选择空间效率高的算法

d、尽量用高级语言编写系统中对效率要求不高的部分

信管网参考答案:d

查看解析:www.cnitpm.com/st/84312903.html

13、 在系统转换的过程中,旧系统和新系统并行工作一段时间,再由新系统代替旧系统的策略称为 (1) ;在新系统全部正式运行前,一部分一部分地代替旧系统的策略称为 (2) 。

(1)a、直接转换

b、位置转换

c、分段转换

d、并行转换

(2)a、直接转换

b、位置转换

c、分段转换

d、并行转换

信管网参考答案:d、c

查看解析:www.cnitpm.com/st/84322903.html

14、 在osi参考模型中,上层协议实体与下层协议实体之回的逻辑接口叫做服务访问点(sap)。在internet中,网络层的服务访问点是 ( ) 。

a、mac地址

b、llc地址

c、ip地址

d、端口号

信管网参考答案:c

查看解析:www.cnitpm.com/st/84332904.html

15、 在osi参考模型中,实现端到端的应答、分组排序和流量控制功能的协议层是 ( ) 。

a、数据链路层

b、网络层

c、传输层

d、会话层

信管网参考答案:c

查看解析:www.cnitpm.com/st/84342904.html

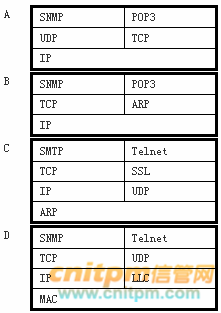

16、

在internet上有许多协议,下面的选项中能正确表示协议层次关系的是 ( ) .

信管网参考答案:a

查看解析:www.cnitpm.com/st/84352904.html

17、 10个9.6kb/s的信道按时分多路复用在一条线路上传输,如果忽略控制开销,在同步tdm情况下,复用线路的带宽应该是 (1) ;在统计tdm情况下,假定每个子信道具有30%的时间忙,复用线路的控制开销为10%,那么复用线路的带宽应该是 (2) 。

(1)a、32kb/s

b、64kb/s

c、72kb/s

d、96kb/s

(2)a、32kb/s

b、64kb/s

c、72kb/s

d、96kb/s

信管网参考答案:d、a

查看解析:www.cnitpm.com/st/84362905.html

18、 使用海明码进行前向纠错,如果冗余位为4位,那么信息位最多可以用到 (1) 位,假定码字为a6a5a4a3a2alao,并且有下面的监督关系式:

s2=a2+a4+a5+a6

s1=a1+a3+a5+a6

s0=a0+a3+a4+a6

若s2s1s0=110,则表示出错位是 ( 2) 。

(1)a、6

b、8

c、11

d、16

(2)a、a3

b、a4

c、a5

d、a6

信管网参考答案:c、c

查看解析:www.cnitpm.com/st/84372905.html

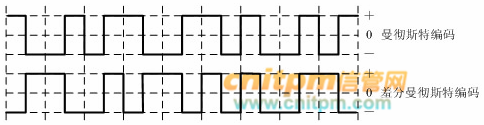

19、 下图中画出曼彻斯特编码和差分曼彻斯特编码的波形图,实际传送的比特串为 ( ) 。

a、0 1 1 0 1 0 0 1 1

b、0 1 1 1 1 0 0 1 0

c、1 0 0 1 0 1 1 0 0

d、1 0 0 0 0 1 1 0 1

信管网参考答案:a

查看解析:www.cnitpm.com/st/84382905.html

20、 n-isdn有两种接口:基本速率接口(2b+d)和基群速率接口(30b+d),有关这,两种接口的描述中,正确的是 ( ) 。

a、基群速率接口中,b信道的带宽为16kb/s,用于发送用户信息

b、基群速率接口中,d信道的带宽为16kb/s,用于发送信令信息

c、基本速率接口中,b信道的带宽为64kb/s,用于发送用户信息

d、基本速率接口中,d信道的带宽为64kb/s,用于发送信令信息

信管网参考答案:c

查看解析:www.cnitpm.com/st/84392906.html

21、 在atm网络中,aal5用于lan仿真,以下有关aal5的描述中不正确的是 ( ) 。

a、aal5提供面向连接的服务

b、aal5提供无连接的服务

c、aal5提供可变比特率的服务

d、aal5提供固定比特率的服务

信管网参考答案:d

查看解析:www.cnitpm.com/st/84402906.html

22、 以下有关帧中继网的描述中不正确的是 ( ) 。

a、帧中继在虚电路上可以提供不同的服务质量

b、在帧中继网中,用户的数据速率可以在一定的范围内变化

c、帧中继网只提供永久虚电路服务

d、帧中继不适合对传输延迟敏感的应用

信管网参考答案:c

查看解析:www.cnitpm.com/st/84412906.html

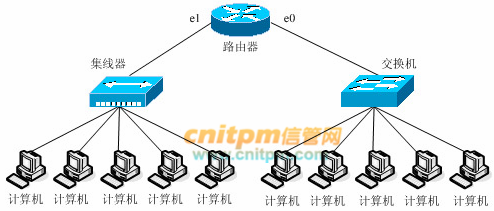

23、 在下图的网络配置中,总共有 (1) 个广播域, (2) 个冲突域。

(1)a、2

b、3

c、4

d、5

(2)a、2

b、5

c、6

d、10

信管网参考答案:a、c

查看解析:www.cnitpm.com/st/84422907.html

24、 网络连接如下图所示,要使计算机能访问到服务器,在路由器r1中配置路由表的命令是 ( ) 。

a、r1(config)# ip host r2 202.116.45.110

b、r1(config)# ip network 202.16.7.0 255.255.255.0

c、r1(config)# ip host r2 202.116.45.0 255.255.255.0

d、r1(config)# ip route 201.16.7.0 255.255.255.0 202.116.45.110

信管网参考答案:d

查看解析:www.cnitpm.com/st/84432907.html

25、 内部网关协议rip是一种广泛使用的基于 (1) 的协议。rip规定一条通路上最多可包含的路由器数量是 (2) 。

(1)a、链路状态算法

b、距离矢量算法

c、集中式路由算法

d、固定路由算法

(2)a、1个

b、16个

c、15个

d、无数个

信管网参考答案:b、c

查看解析:www.cnitpm.com/st/84442907.html

26、 以下协议中支持可变长子网掩码(vlsm)和路由汇聚功能(route summarization)的是 ( ) 。

a、igrp

b、ospf

c、vtp

d、ripv1

信管网参考答案:b

查看解析:www.cnitpm.com/st/84452908.html

27、 关于ospf拓扑数据库,下面选项中正确的是 ( ) 。

a、每一个路由器都包含了拓扑数据库的所有选项

b、在同一区域中的所有路由器包含同样的拓扑数据库

c、使用dijkstra算法来生成拓扑数据库

d、使用lsa分组来更新和维护拓扑数据库

信管网参考答案:d

查看解析:www.cnitpm.com/st/84462908.html

28、 ospf协议使用 ( ) 分组来保持与其邻居的连接。

a、hello

b、keepalive

c、spf(最短路径优先)

d、lsu(链路状态更新)

信管网参考答案:a

查看解析:www.cnitpm.com/st/84472908.html

29、 下面有关边界网关协议bgp4的描述中,不正确的是 ( ) 。

a、bgp4网关向对等实体(peer)发布可以到达的as列表

b、bgp4网关采用逐跳路由(hop-by-hop)模式发布自己使用的路由信息

c、bgp4可以通过路由汇聚功能形成超级网络(supernet)

d、bgp4报文直接封装在ip数据报中传送

信管网参考答案:d

查看解析:www.cnitpm.com/st/84482909.html

30、 多协议标记交换(mpls)是ietf提出的第三层交换标准,下面有关mpls的描述中,正确的是 ( ) 。

a、mpls支持各种网络层协议,带有mpls标记的分组必须封装在ppp帧中传送

b、mpls标记在各个子网中是特定分组的唯一标识

c、路由器可以根据转发目标把多个ip流聚合在—起,组成一个转发等价类(fec)

d、传送带有mpls标记的分组之前先要建立对应的网络连接

信管网参考答案:c

查看解析:www.cnitpm.com/st/84492909.html

31、 下给出的地址中,属于子网192.168.15.19/28的主机地址是 ( ) 。

a、192.168.15.17

b、192.168.15.14

c、192.168.15.16

d、192.168.15.31

信管网参考答案:a

查看解析:www.cnitpm.com/st/84502909.html

32、 在一条点对点的链路上,为了减少地址的浪费,子网掩码应该指定为 ( ) 。

a、255.255.255.252

b、255.255.255.248

c、255.255.255.240

d、255.255.255.196

信管网参考答案:a

查看解析:www.cnitpm.com/st/84522910.html

33、 下面的地址中,属于单播地址的是 ( ) 。

a、172.31.128.255/18

b、10.255.255.255

c、192.168.24.59/30

d、224.105.5.211

信管网参考答案:a

查看解析:www.cnitpm.com/st/84532910.html

34、 若web站点的默认文档中依次有index.htm,default.htm,default.asp,ih.htm四个文档,则主页显示的是 ( ) 的内容。

a、index.htm

b、ih.htm

c、default.htm

d、default.asp

信管网参考答案:a

查看解析:www.cnitpm.com/st/84542911.html

35、 在windows命令窗口输入 ( ) 命令来查看dns服务器的ip。

a、dnsserver

b、nslookup

c、dnsconfig

d、dnsip

信管网参考答案:b

查看解析:www.cnitpm.com/st/84552911.html

36、 在一台256m ram的计算机上安装linux系统,交换分区(swap)的大小合理

的设置应该为 ( ) 。

a、128m

b、512m

c、1024m

d、4096m

信管网参考答案:b

查看解析:www.cnitpm.com/st/84562911.html

37、 在linux中系统的配置文件存放在 ( ) 目录下。

a、/bin

b、/etc

c、/dev

d、/root

信管网参考答案:b

查看解析:www.cnitpm.com/st/84572912.html

38、 在linux中,下列 ( ) 可以获得任何linux命令的在线帮助。

a、#help

b、#show

c、#man

d、#ls

信管网参考答案:c

查看解析:www.cnitpm.com/st/84582912.html

39、 路由器的访问控制列表(acl)的作用是 ( ) 。

a、acl可以监控交换的字节数

b、acl提供路由过滤功能

c、acl可以检测网络病毒

d、acl可以提高网络的利用率

信管网参考答案:b

查看解析:www.cnitpm.com/st/84592913.html

40、 以下的访问控制列表中, ( ) 禁止所有telnet访问子网10.10.1.0/24。

a、access-list 15 deny telnet any 10.10.1.0 0.0.0.255 eq 23

b、access-list 15 deny any l0.10.1.0 eq telnet

c、access-list 15 deny tcp any 10.10.1.0 0.0.0.255 eq 23

d、access-list 15 deny udp any 10.10.1.0 255.255.255.0 eq 23

信管网参考答案:c

查看解析:www.cnitpm.com/st/84602913.html

41、 不使用面向连接传输服务的应用层协议是 ( ) 。

a、smtp

b、ftp

c、http

d、snmp

信管网参考答案:d

查看解析:www.cnitpm.com/st/84612913.html

42、 https是一种安全的http协议,它使用 (1) 来保证信息安全,使用 (2)来发送和接收报文。

(1)a、ipsec

b、ssl

c、set

d、ssh

(2)a、tcp的443端口

b、udp的443端口

c、tcp的80端口

d、udp的80端口

信管网参考答案:b、a

查看解析:www.cnitpm.com/st/84622914.html

43、 在下面关于vlan的描述中,不正确的是 ( ) 。

a、vlan把交换机划分成多个逻辑上独立的交换机

b、主干链路(trunk)可以提供多个vlan之间通信的公共通道

c、由于包含了多个交换机,所以vlan扩大了冲突域

d、一个vlan可以跨越多个交换机

信管网参考答案:c

查看解析:www.cnitpm.com/st/84632914.html

44、 windows2000有两种认证协议,即kerberos和pki,下面有关这两种认证协议的描述中,正确的是 (1) 在使用kerberos认证时,首先向密钥分发中心发送初始票据 (2) ,请求一个会话票据,以便获取服务器提供的服务。

(1)a、kerberos和pki都是对称密钥

b、kerberos和pki都是非对称密钥

c、kerberos是对称密钥,而pki是非对称密钥

d、kerberos是非对称密钥,而pki是对称密钥

(2)a、rsa

b、tgt

c、des

d、lsa

信管网参考答案:c、b

查看解析:www.cnitpm.com/st/84642914.html

45、 在windows中,ping命令的-n选项表示 ( ) 。

a、ping的次数

b、ping的网络号

c、用数字形式显示结果

d、不要重复,只ping一次

信管网参考答案:a

查看解析:www.cnitpm.com/st/84652915.html

46、 在windows中,tracert命令的-h选项表示 ( ) 。

a、指定主机名

b、指定最大跳步数

c、指定到达目标主机的时间

d、指定源路由

信管网参考答案:b

查看解析:www.cnitpm.com/st/84662915.html

47、 对路由选择协议的一个要求是必须能够快速收敛,所谓“路由收敛”是指 ( ) 。

a、路由器能把分组发送到预订的目标 b

b、路由器处理分组的速度足够快

c、网络设备的路由表与网络拓扑结构保持一致

d、能把多个子网汇聚成一个超网

信管网参考答案:c

查看解析:www.cnitpm.com/st/84672915.html

48、 一个局域网中某台主机的ip地址为176.68.160.12,使用22位作为网络地址,那么该局域网的子网掩码为 (1) ,最多可以连接的主机数为 (2) 。

(1)a、255.255.255.0

b、255.255.248.0

c、255.255.252.0

d、255.255.0.0

(2)a、254

b、512

c、1022

d、1024

信管网参考答案:c、c

查看解析:www.cnitpm.com/st/84682916.html

49、 以下选项中,可以用于internet信息服务器远程管理的是 ( ) 。

a、telnet

b、ras

c、ftp

d、smtp

信管网参考答案:a

查看解析:www.cnitpm.com/st/84692916.html

50、 在tcp/ip网络中,为各种公共服务保留的端口号范围是 ( ) 。

a、1~255

b、1~1023

c、1~1024

d、1~65535

信管网参考答案:b

查看解析:www.cnitpm.com/st/84702916.html

51、 在以下网络应用中,要求带宽最高的应用是 ( ) 。

a、可视电话

b、数字电视

c、拨号上网

d、收发邮件

信管网参考答案:b

查看解析:www.cnitpm.com/st/84712917.html

52、 dom is a platform- and language- (1) api that allows programs and scripts to dynamically access and update the content, structure and style of www documents(currently, definitions for html and xml documents are part of the specification). the document can be further processed and the results of that processing can be incorporated back into the presented (2) . dom is a (3) -based ap1 to documents, which requires the whole document to be represented in (4) while processing it. a simpler alternative to dom is the event-based sax, which can be used to process very large (5) documents that do not fit into the memory available for processing.

(1)a、specific

b、neutral

c、contained

d、related

(2)a、text

b、image

c、page

d、graphic

(3)a、table

b、tree

c、control

d、event

(4)a、document

b、processor

c、disc

d、memory

(5)a、xml

b、html

c、script

d、web

信管网参考答案:b、c、b、d、a

查看解析:www.cnitpm.com/st/84722917.html

53、 melissa and loveletter made use of the trust that exists between friends or colleagues. imagine receiving an (1 ) from a friend who asks you to open it. this is what happens with melissa and several other similar email (2) . upon running, such worms usually proceed to send themselves out to email addresses from the victim's address book, previous emails, web pages (3) .

as administrators seek to block dangerous email attachments through the recognition of well-known (4) , virus writers use other extensions to circumvent such protection. executable (.exe) files are renamed to .bat and .cmd plus a whole list of other extensions and will still run and successfully infect target users.

frequently, hackers try to penetrate networks by sending an attachment that looks like a flash movie, which, while displaying some cute animation, simultaneously runs commands in the background to steal your passwords and give the (5) access to your network.

(1)a、attachment

b、packet

c、datagram

d、message

(2)a、virtual

b、virus

c、worms

d、bacteria

(3)a、memory

b、caches

c、ports

d、registers

(4)a、names

b、cookies

c、software

d、extensions

(5)a、cracker

b、user

c、customer

d、client

信管网参考答案:a、c、b、d、a

查看解析:www.cnitpm.com/st/84732917.html

信管网订阅号

信管网视频号

信管网抖音号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,教材和资料参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

推荐文章

各省市软考报名简章

信管网APP下载

分享到微信

分享到微信