信息安全工程师当天每日一练试题地址:www.cnitpm.com/exam/ExamDay.aspx?t1=6

往期信息安全工程师每日一练试题汇总:www.cnitpm.com/class/27/e6_1.html

信息安全工程师每日一练试题(2024/3/20)在线测试:www.cnitpm.com/exam/ExamDay.aspx?t1=6&day=2024/3/20

点击查看:更多信息安全工程师习题与指导

信息安全工程师每日一练试题内容(2024/3/20)

试题1

强制访问控制(MAC)是一种不允许主体干涉的访问控制类型。根据MAC的安全基本,用户与访问的信息的读写关系有四种类型,其中能保证数据完整性的读写组合方式是()。

A.上读-下写

B.上读-上写

C.下读-下写

D.下读-上写查看答案

试题参考答案:A

试题2

如果在某大型公司本地与异地分公司之间建立一个VPN连接,应该建立的VPN类型是()。

A.内部VPN

B.外部VPN

C.外联网VPN

D.远程VPN查看答案

试题参考答案:D

试题3

网络信息系统的整个生命周期包括网络信息系统规划、网络信息系统设计、网络信息系统集成实现、网络信息系统运行和维护、网络信息系统废弃5个阶段。网络信息安全管理重在过程,其中网络信息安全风险评估属于( )阶段。

A.网络信息系统规划

B.网络信息系统设计

C.网络信息系统集成与实现

D.网络信息系统运行和维护查看答案

试题参考答案:A

试题4

拒绝服务攻击是指攻击者利用系统的缺陷,执行一些恶意操作,使得合法用户不能及时得到应得的服务或者系统资源。常见的拒绝服务攻击包括: UDP 风暴、SYN Food、ICMP风暴、Smurf 攻击等。其中,利用TCP 协议中的三次握手过程,通过攻击使大量第三次握手过程无法完成而实施拒绝服务攻击的是()。

A.UDP风暴

B.SYN Flood

C.ICMP 风暴

D.Smurf 攻击查看答案

试题参考答案:B

试题5

防火墙是由一些软件、硬件组成的网络访问控制器,它根据一定的安全规则来控制流过防火墙的网络数据包,从而起到网络安全屏障的作用,防火墙不能实现的功能是( )。

A.限制网络访问

B.网络带宽控制

C.网络访问审计

D.网络物理隔离查看答案

试题参考答案:D

试题6

为防范国家数据安全风险,维护国家安全,保护公共利益,2021年7月,中国网络安全审查办公室发布公告,对“滴滴出行”“运满满”“货车帮”和“BOSS直聘”开展网络安全审查。此次审查依据的国家相关法律法规是( )。

A.《中华人民共和国网络安全法》和《中华人民共和国国家安全法》

B.《中华人民共和国网络安全法》和《中华人民共和国密码法》

C.《中华人民共和国数据安全法》和《中华人民共和国网络安全法》

D.《中华人民共和国数据安全法》和《中华人民共和国国家安全法》查看答案

试题参考答案:A

试题7

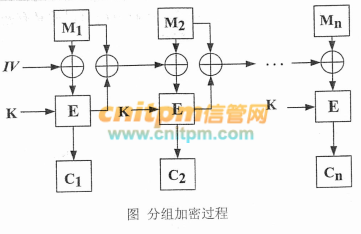

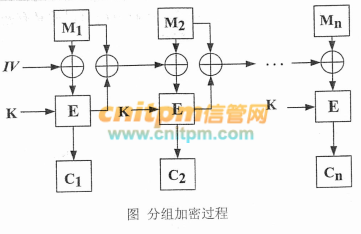

在下图给出的加密过程中Mi,i=1,2,…,n表示明文分组,Ci,i=1,2,…,n表示密文分组,IV表示初始序列,K表示密钥,E表示分组加密。该分组加密过程的工作模式是( )。

A.ECB

B.CTR

C.CFB

D.PCBC查看答案

试题参考答案:D

试题8

面向数据挖掘的隐私保护技术主要解决高层应用中的隐私保护问题,致力于研究如何根据不同数据挖掘操作的特征来实现对隐私的保护。从数据挖掘的角度看,不属于隐私保护技术的是()。

A.基于数据失真的隐私保护技术

B.基于数据匿名化的隐私保护技术

C.基于数据分析的隐私保护技术

D.基于数据加密的隐私保护技术查看答案

试题参考答案:C

试题9

计算机犯罪是指利用信息科学技术且以计算机跟踪对象的犯罪行为,与其他类型的犯罪相比,具有明显的特征,下列说法中错误的是()

A、计算机犯罪具有隐蔽性

B、计算机犯罪具有高智能性,罪犯可能掌握一些其他高科技手段

C、计算机犯罪具有很强的破坏性

D、计算机犯罪没有犯罪现场查看答案

试题参考答案:D

试题解析与讨论:www.cnitpm.com/st/284876748.html

试题10

网络蠕虫是恶意代码的一种类型,具有自我复制和传播能力,可以独立自动运行。网络蠕虫的四个功能模块包括( )。

A.扫描模块、感染模块、破坏模块、负载模块

B.探测模块、传播模换、蠕虫引擎模块、负载模块

C.扫描模块、传播模块、蠕虫引擎模块、破坏模块

D.探测模块、传播模块、负载模块、破坏模块查看答案

试题参考答案:B

试题解析与讨论:www.cnitpm.com/st/522727239.html

信管网订阅号

信管网视频号

信管网抖音号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,教材和资料参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

分享到微信

分享到微信