信息安全工程师当天每日一练试题地址:www.cnitpm.com/exam/ExamDay.aspx?t1=6

往期信息安全工程师每日一练试题汇总:www.cnitpm.com/class/27/e6_1.html

信息安全工程师每日一练试题(2023/11/21)在线测试:www.cnitpm.com/exam/ExamDay.aspx?t1=6&day=2023/11/21

点击查看:更多信息安全工程师习题与指导

信息安全工程师每日一练试题内容(2023/11/21)

试题1

数字签名是对以数字形式储存的消息就行某种处理,产生一种类似于传统手书签名功效的消息处理过程,一个数字签名体制通常包括两个部分,()

A.施加签名和验证签名

B.数字证书和身份认证

C.身份消息加密和解密

D.数字证书和消息摘要查看答案

试题参考答案:A

试题2

一个 Kerberos 系统涉及四个基本实体: Kerberos 客户机、认证服务器AS、票据发放服务器 TGS、应用服务器。其中,实现识别用户身份和分配会话密功能的是(

A.Kerberos 客户机

B.认证服务器 AS

C.票据发放服务器 TGS

D.应用服务器查看答案

试题参考答案:B

试题解析与讨论:www.cnitpm.com/st/5737150.html

试题3

确保信息仅被合法实体访问,而不被泄露给非授权的实体或供其利用的特性是指信息的( )。

A.完整性

B.可用性

C.保密性

D.不可抵赖性查看答案

试题参考答案:C

试题4

面向数据挖掘的隐私保护技术主要解高层应用中的隐私保护问题,致力于研究如何根据不同数据挖掘操作的特征来实现对隐私的保护,从数据挖的角度,不属于隐私保护技术的是( )。

A.基于数据分析的隐私保护技术

B.基于微据失真的隐私保护技术

C.基于数据匿名化的隐私保护技术

D.基于数据加密的隐私保护技术查看答案

试题参考答案:A

试题5

有一种攻击是不断对网络服务系统进行干扰,改变其正常的作业流程,执行无关程序使系统响应减慢甚至瘫痪。这种攻击叫做()

A、重放攻击

B、拒绝服务攻击

C、反射攻击

D、服务攻击查看答案

试题参考答案:B

试题6

要实现网络信息安全基本目标,网络应具备 ( )等基本功能。

A.预警、认证、控制、响应

B.防御、监测、应急、恢复

C.延缓、阳止、检测、限制

D.可靠、可用、可控、可信查看答案

试题参考答案:B

试题7

There are different ways to perform IP based DoS Attacks. The most common IP based DoS attack is that an attacker sends an extensive amount of connection establishment (1)(e.g. TCP SYN requests) to establish hanging connections with the controller or a DPS. Such a way, the attacker can consume the network resources which should be available for legitimate users. In other (2), the attacker inserts a large amount of (3)packets to the data plane by spoofing all or part of the header fields with random values. These incoming packets will trigger table-misses and send lots of packet-in flow request messages to the network controller to saturate the controller resources. In some cases, an (4)who gains access to DPS can artificially generate lots of random packet-in flow request messages to saturate the control channel and the controller resources. Moreover, the lack of diversity among DPSs fuels fuels the fast propagation of such attacks.

(1)A.message B、information C、requests D、data

Legacy mobile backhaul devices are inherently protected against the propagation of attacks due to complex and vendor specific equipment. Moreover, legacy backhaul devices do not require frequent communication with core control devices in a manner similar to DPSs communicating with the centralized controller. These features minimize both the impact and propagation of DoS attacks. Moreover, the legacy backhaul devices are controlled as a joint effort of multiple network element. For instance, a single Long Term Evilution(LTE)eNodeB is connected up to 32 MMEs. Therefore, DoS/DDoS attack on a single core element will not terminate the entire operation of a backhaul device(5)the net work.

(2)A.methods B、cases C、hands D、sections

(3)A.bad B、real C、fake D、new

(4)A.user B、administrator C、editor D、attacker

(5)A.or B、of C、in D、to查看答案

试题参考答案:C、B、C、D、A

试题解析与讨论:www.cnitpm.com/st/32757467.html

试题8

2001年11月26日,美国政府正式颁布AES为美国国家标准。AES算法的分组长度为128位,其可选的密钥长度不包括()

A.256位

B.192位

C.128位

D.64位查看答案

试题参考答案:D

试题9

拒绝服务攻击是指攻击者利用系统的缺陷,执行一些恶意操作,使得合法用户不能及时得到应得的服务或者系统资源。常见的拒绝服务攻击包括: UDP 风暴、SYN Food、ICMP风暴、Smurf 攻击等。其中,利用TCP 协议中的三次握手过程,通过攻击使大量第三次握手过程无法完成而实施拒绝服务攻击的是()。

A.UDP风暴

B.SYN Flood

C.ICMP 风暴

D.Smurf 攻击查看答案

试题参考答案:B

试题10

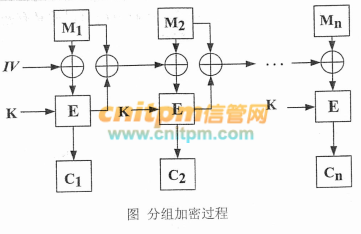

在下图给出的加密过程中Mi,i=1,2,…,n表示明文分组,Ci,i=1,2,…,n表示密文分组,IV表示初始序列,K表示密钥,E表示分组加密。该分组加密过程的工作模式是( )。

A.ECB

B.CTR

C.CFB

D.PCBC查看答案

试题参考答案:D

信管网订阅号

信管网视频号

信管网抖音号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,教材和资料参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

分享到微信

分享到微信