2006年下半年软件设计师上午综合知识真题文字版

免费下载软件设计师历年真题:http://www.cnitpm.com/zhenti/rs.html

该套题在线考试:http://www.cnitpm.com/exam/examam.aspx?t1=2&sid=68737

1、 若内存按字节编址,用存 储容量 为 32k× 8 比特的存储器 芯片构成地址编号a0000h 至 dffffh 的内存空间,则至少需要 ( )片。

b、6

c、8

d、10

信管网参考答案:c

查看解析:www.cnitpm.com/st/78742711.html

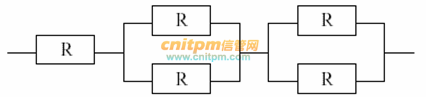

2、 某计算机系统由下图所示的部件构成,假定每个部件的千小时可靠度 r 均为 0.9,则该系统的千小时可靠度约为( ) 。

a、0.882

b、0.951

c、0.9

d、0.99

信管网参考答案:a

查看解析:www.cnitpm.com/st/78752711.html

3、 设指令由取指、分析、执行 3 个子部件完成,每个子部件的工作周期均为△t,采用常规标量单流水线处理机。若连续执行 10 条指令, 则共需时间 ( )△t。

a、8

b、10

c、12

d、14

信管网参考答案:c

查看解析:www.cnitpm.com/st/78762712.html

4、 某计算机的时钟频率为 400mhz,测试该计算机的程序使用 4 种类型的指令。每种指令的数量及所需指令时钟数(cpi)如下表所示, 则该计算机的指令平均时钟数为(1) ; 该计算机的运算速度约为 (2) mips。

指令类型 指令数目(条) 每条指令需时钟数

(1)a、1.85

b、1.93

c、2.36

d、3.75

(2)a、106.7

b、169.5

c、207.3

d、216.2信管网参考答案:b、c

查看解析:www.cnitpm.com/st/78772712.html

5、 某计算机指令字长为 16 位,指令有双操作数、单操作数和无操作数 3 种格式,每个操作数字段均用 6 位二进制表示,该指令系统共 有 m 条(m<16)双操作数指令,并存在无操作数指令。若采用扩展操作码技术,那么最多还可设计出 ( ) 条单操作数指令。

a、26

b、(24-m)×26-1

c、(24-m)×26

d、(24-m)×(26-1)

信管网参考答案:b

查看解析:www.cnitpm.com/st/78782713.html

6、 以下不属于网络安全控制技术的是( )。

a、防火墙技术

b、访问控制技术

c、入侵检测技术

d、差错控制技术

信管网参考答案:d

查看解析:www.cnitpm.com/st/78792713.html

7、 “冲击波”病毒属于 (1) 类型的病毒,它利用 windows 操作系统的 (2) 漏 洞进行快速传播。

(1)a、蠕虫

b、文件

c、引导区

d、邮件

(2)a、cgi 脚本

b、rpc

c、dns

d、imap

信管网参考答案:a、b

查看解析:www.cnitpm.com/st/78802713.html

8、 ( )确定了标准体制和标准化管理体制,规定了制定标准的对象与原则以及 实施标准的要求,明确了违法行为的法律责任和处罚办法。

a、标准化

b、标准

c、标准化法

d、标准与标准化

信管网参考答案:c

查看解析:www.cnitpm.com/st/78812714.html

9、 某开发人员不顾企业有关保守商业秘密的要求,将其参与该企业开发设计的应用软件的核心程序设计技巧和算法通过论文向社会发表,那么该开发人员的行为 ( ) 。

a、属于开发人员权利不涉及企业权利

b、侵犯了企业商业秘密权

c、违反了企业的规章制度但不侵权

d、未侵犯权利人软件著作权

信管网参考答案:b

查看解析:www.cnitpm.com/st/78822714.html

10、 计算机要对声音信号进行处理时,必须将它转换成为数字声音信号。最基本的声音信号数字化方法是取样-量化法。若量化后的每个声音样本用 2 个字节表示,则量化分 辨率是 ( ) 。

a、1/2

b、1/1024

c、1/65536

d、1/131072

信管网参考答案:c

查看解析:www.cnitpm.com/st/78832714.html

11、 某幅图像具有 640×480 个像素点,若每个像素具有 8 位的颜色深度,则可表示(1)种不同的颜色,经 5:1 压缩后,其图像数据需占用 (2)(byte)的存储空间。

(1)a、8

b、256

c、512

d、1024

(2)a、61440

b、307200

c、384000

d、3072000

信管网参考答案:b、a

查看解析:www.cnitpm.com/st/78842715.html

12、 常见的软件开发模型有瀑布模型、演化模型、螺旋模型、喷泉模型等。其中 (1)模型适用于需求明确或很少变更的项目, (2) 模型主要用来描述面向对象的软件开发过程。

(1)a、瀑布模型

b、演化模型

c、螺旋模型

d、喷泉模型

(2)a、瀑布模型

b、演化模型

c、螺旋模型

d、喷泉模型

信管网参考答案:a、d

查看解析:www.cnitpm.com/st/78852715.html

13、 软件能力成熟度模型(cmm)是目前国际上最流行、最实用的软件生产过程标准和软件企业成熟度的等级认证标准。该模型将软件能力成熟度自低到高依次划分为初始 级、可重复级、已定义级、已管理级、优化级。从 ( ) 开始,要求企业建立基本的项目管理过程的政策和管理规程,使项目管理工作有章可循。

a、初始级

b、可重复级

c、已定义级

d、已管理级

信管网参考答案:b

查看解析:www.cnitpm.com/st/78862715.html

14、 软件项目开发成本的估算依据,通常是开发成本估算模型。常用的模型主要有:

①ibm 模型 ②putnam 模型 ③基本 cocomo 模型

④ 中级 cocomo 模型 ⑤ 高级 cocomo 模型 其中 ( ) 均是静态单变量模型。

a、①②

b、②④⑤

c、①③

d、③④⑤

信管网参考答案:c

查看解析:www.cnitpm.com/st/78872716.html

15、 “通过指明一系列可执行的运算及运算的次序来描述计算过程”是 ( ) 语言的特点。

a、逻辑式

b、函数式

c、交互式

d、命令式(或过程式)

信管网参考答案:d

查看解析:www.cnitpm.com/st/78882716.html

16、 “x = (a + b ) × ( c - d / e )”的后缀式表示为 ( ) 。

a、xab+cde/-×=

b、xab+c-de /×=

c、xab+cde-/×=

d、xab+cd-e/×=

信管网参考答案:a

查看解析:www.cnitpm.com/st/78892716.html

17、 在一个单 cpu 的计算机系统中,采用可剥夺式(也称抢占式)优先级的进程调度方案,且所有任务可以并行使用 i/o 设备。下表列出了三个任务 t1、t2、t3 的优先级、 独立运行时占用 cpu 和 i/o 设备的时间。如果操作系统的开销忽略不计,这三个任务从同 时启动到全部结束的总时间为 (1) ms,cpu 的空闲时间共有 (2) ms。

(1)a、28

b、58

c、61

d、64

(2)a、3

b、5

c、8

d、13

信管网参考答案:b、d

查看解析:www.cnitpm.com/st/78902717.html

18、 从下表关于操作系统存储管理方案 1、方案 2 和方案 3 的相关描述可以看出,它们分别对应 ( )存储管理方案。

a、固定分区、请求分页和覆盖

b、覆盖、请求分页和固定分区

c、固定分区、覆盖和请求分页

d、请求分页、覆盖和固定分区

信管网参考答案:a

查看解析:www.cnitpm.com/st/78912717.html

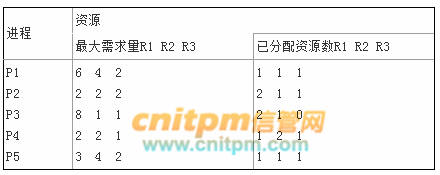

19、 假设系统中有三类互斥资源 r1、r2 和 r3,可用资源数分别为 8、7 和 4。在 t0 时刻系统中有 p1、p2、p3、p4 和 p5 五个进程,这些进程对资源的最大需求量和已分配资源数如下表所示。在 t0时刻系统剩余的可用资源数分别为 (1) 。如果进程按 (2) 序 列执行,那么系统状态是安全的。

(1)a、0、1 和 0

b、0、1 和 1

c、1、1 和 0

d、1、1 和 1

(2)a、p1→p2→p4→p5→p3

b、p2→p1→p4→p5→p3

c、p4→p2→p1→p5→p3

d、p4→p2→p5→p1→p3

信管网参考答案:c、d

查看解析:www.cnitpm.com/st/78922717.html

20、 统一过程(up)的基本特征是“用例驱动、以架构为中心的和受控的迭代式增量开发”。up 将一个周期的开发过程划分为 4 个阶段,其中 ( ) 的提交结果包含了系统 架构。

a、先启阶段

b、精化阶段

c、构建阶段

d、提交阶段

信管网参考答案:b

查看解析:www.cnitpm.com/st/78932718.html

21、 某软件在应用初期运行在 windows nt 环境中。现因某种原因,该软件需要在 unix 环境中运行,而且必须完成相同的功能。为适应这个要求,软件本身需要进行修改,而所需修改的工作量取决于该软件的 ( ) 。

a、可扩充性

b、可靠性

c、复用性

d、可移植性

信管网参考答案:d

查看解析:www.cnitpm.com/st/78942718.html

22、 按照 iso/iec 9126 软件质量度量模型定义,一个软件的可靠性的子特性包括( )。

a、容错性和安全性

b、容错性和适应性

c、容错性和易恢复性

d、易恢复性和安全性

信管网参考答案:c

查看解析:www.cnitpm.com/st/78952718.html

23、 ( )详细描述软件的功能、性能和用户界面,以使用户了解如何使用软件。

a、概要设计说明书

b、详细设计说明书

c、用户手册

d、用户需求说明书

信管网参考答案:c

查看解析:www.cnitpm.com/st/78962719.html

24、 各类软件维护活动中,( ) 维护占整个维护工作的比重最大。

a、完善性

b、改正性

c、适应性

d、预防性

信管网参考答案:a

查看解析:www.cnitpm.com/st/78972719.html

25、 给定 c 语言程序:

int foo( int x, int y, int d){

if( x != 0 ) {

if ( y == 0 ) d = d / x;

else d = d / (x * y );

} else {

if( y == 0 ) d = 0;

else d = d / y;

}

return d ;

}

当用路径覆盖法进行测试时,至少需要设计 ( )个测试用例。

a、3

b、4

c、5

d、8

信管网参考答案:b

查看解析:www.cnitpm.com/st/78982719.html

26、 软件的测试通常分单元测试、组装测试、确认测试、系统测试四个阶段进行。( )属于确认测试阶段的活动。

a、设计评审

b、代码审查

c、结构测试

d、可靠性测试

信管网参考答案:d

查看解析:www.cnitpm.com/st/78992720.html

27、 面向对象分析的第一步是 ( ) 。

a、定义服务

b、确定附加的系统约束

c、确定问题域

d、定义类和对象

信管网参考答案:c

查看解析:www.cnitpm.com/st/79002720.html

28、 面向对象程序设计语言为 ( ) 提供支持。

a、面向对象用例设计阶段

b、面向对象分析阶段

c、面向对象需求分析阶段

d、面向对象实现阶段

信管网参考答案:d

查看解析:www.cnitpm.com/st/79012720.html

29、 下面关于面向对象的描述正确的是 ( ) 。

a、针对接口编程,而不是针对实现编程

b、针对实现编程,而不是针对接口编程

c、接口与实现不可分割

d、优先使用继承而非组合

信管网参考答案:a

查看解析:www.cnitpm.com/st/79022721.html

30、 下面关于 uml 文档的叙述中正确的是 ( ) 。

a、uml 文档指导开发人员如何进行面向对象分析

b、uml 文档描述了面向对象分析与设计的结果

c、uml 文档给出了软件的开发过程和设计流程

d、uml 文档指导开发人员如何进行面向对象设计

信管网参考答案:b

查看解析:www.cnitpm.com/st/79032721.html

31、 uml 的设计视图包含了类、接口和协作,其中,设计视图的静态方面由(1) 和(2)表现;动态方面由交互图、 (3)表现。

(1)a、类图

b、状态图

c、活动图

d、用例图

(2)a、状态图

b、顺序图

c、对象图

d、活动图

(3)a、状态图和类图

b、类图和活动图

c、对象图和状态图

d、状态图和活动图

信管网参考答案:a、c、d

查看解析:www.cnitpm.com/st/79042721.html

32、 uml 中的构件是遵从一组接口并提供一组接口的实现,下列说法错误的是( )。

a、构件应是可替换的

b、构件表示的是逻辑模块而不是物理模块

c、构件应是组成系统的一部分

d、构件与类处于不同的抽象层次

信管网参考答案:b

查看解析:www.cnitpm.com/st/79052722.html

33、 设计模式具有 ( ) 的优点。

a、适应需求变化

b、程序易于理解

c、减少开发过程中的代码开发工作量

d、简化软件系统的设计

信管网参考答案:a

查看解析:www.cnitpm.com/st/79062722.html

34、 下面的 ( ) 模式将对象组合成树形结构以表示“部分-整体”的层次结构,并使得用户对单个对象和组合对象的使用具有一致性。

a、组合(composite)

b、桥接(bridge)

c、修饰(decorator)

d、外观(facade)

信管网参考答案:a

查看解析:www.cnitpm.com/st/79072722.html

35、 下图描述了一种设计模式,该设计模式不可以 ( ) 。

a、动态决定由一组对象中某个对象处理该请求

b、动态指定处理一个请求的对象集合, 并高效率地处理一个请求

c、使多个对象都有机会处理请求,避免请求的发送者和接收者间的耦合关系

d、将对象连成一条链,并沿着该链传递请求

信管网参考答案:b

查看解析:www.cnitpm.com/st/79082723.html

36、 在面向对象程序设计中,常常将接口的定义与接口的实现相分离,可定义不同的 类实现相同的接口。在程序运行过程中,对该接口的调用可根据实际的对象类型调用其相 应的实现。为达到上述目的,面向对象语言须提供( )机制。

a、继承和过载(overloading)

b、抽象类

c、继承和重置(overriding)

d、对象自身引用

信管网参考答案:c

查看解析:www.cnitpm.com/st/79092723.html

37、 下图是一有限自动机的状态转换图,该自动机所识别语言的特点是 (1) ,等 价的 正 规 式 为 (2)。

(1)a、由符号 a、b 构成且包含偶数个 a 的串

b、由符号 a、b 构成且开头和结尾符号都为 a 的串

c、由符号 a、b 构成的任意串

d、由符号 a、b 构成且 b 的前后必须为 a 的串

(2)a、(a|b)*(aa)*

b、a(a|b)*a

c、(a|b)*

d、a(ba)*a

信管网参考答案:b、b

查看解析:www.cnitpm.com/st/79102724.html

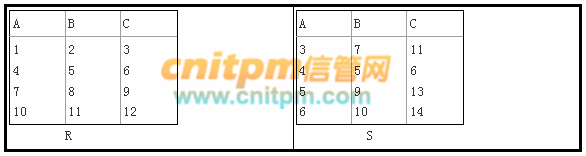

38、 关系 r、s 如下图所示,元组演算表达式的结果为( )。

信管网参考答案:c

查看解析:www.cnitpm.com/st/79112724.html

39、 某企业职工和部门的关系模式如下所示,其中部门负责人也是一个职工。职工和部门关系的外键分别是 (1)。

职工(职工号,姓名,年龄,月工资,部门号,电话,办公室)

部门(部门号,部门名,负责人代码,任职时间)

查询每个部门中月工资最高的“职工号”的 sql 查询语句如下:

select 职工号 from 职工 as e

where 月工资=(select max(月工资)from 职工 as m (2))。

(1)a、职工号和部门号

b、部门号和负责人代码

c、职工号和负责人代码

d、部门号和职工号

(2)a、where m.职工号=e.职工号

b、where m.职工号=e.负责人代码

c、where m.部门号=部门号

d、where m.部门号=e.部门号

信管网参考答案:b、d

查看解析:www.cnitpm.com/st/79122724.html

40、 操作序列 t1、t2、t3 对数据 a、b、c 并发操作如下所示,t1 与 t2 间并发操作(1), t2 与 t3 间并发操作(2) 。

(1)a、不存在问题

b、将丢失修改

c、不能重复读

d、将读“脏”数据

(2)a、不存在问题

b、将丢失修改

c、不能重复读

d、将读“脏”数据

信管网参考答案:c、b

查看解析:www.cnitpm.com/st/79132725.html

41、 结点数目为 n 的二叉查找树(二叉排序树)的最小高度为 (1) 、最大高度为(2)。

(1)a、n

b、n/2

c、[log2n]

d、[log2(n+1)]

(2)a、n

b、n/2

c、[log2n]

d、[log2(n+1)]

信管网参考答案:d、a

查看解析:www.cnitpm.com/st/79142725.html

42、 某双向链表中的结点如下图所示,删除 t 所指结点的操作为 ( ) 。

a、t->prior->next = t->next; t->next->prior = t->prior;

b、t->prior->prior = t->prior; t->next->next = t->next;

c、t->prior->next = t->prior; t->next->prior = t->next;

d、t->prior->prior = t->next; t->next->prior = t->prior;

信管网参考答案:a

查看解析:www.cnitpm.com/st/79152725.html

43、 对于二维数组 a[0..4,1..5],设每个元素占 1 个存储单元,且以列为主序存储,则元素 a[2,2]相对于数组空间起始地址的偏移量是 ( )。

a、5

b、7

c、10

d、15

信管网参考答案:b

查看解析:www.cnitpm.com/st/79162726.html

44、 对于n个元素的关键字序列{k1 , k 2 ,..., k n } ,当且仅当满足关系

称其为小根堆,反之则为大根堆。以下序列中,( ) 不符合堆的定义。

a、(4,10,15,72,39,23,18)

b、(58,27,36,12,8,23,9)

c、(4,10,18,72,39,23,15)

d、(58,36,27,12,8,23,9)

信管网参考答案:c

查看解析:www.cnitpm.com/st/79172726.html

45、 求单源点最短路径的迪杰斯特拉(dijkstra)算法是按 ( ) 的顺序求源点到各顶点的最短路径的。

a、路径长度递减

b、路径长度递增

c、顶点编号递减

d、顶点编号递增

信管网参考答案:b

查看解析:www.cnitpm.com/st/79182726.html

46、 ( ) 算法策略与递归技术的联系最弱。

a、动态规划

b、贪心

c、回溯

d、分治

信管网参考答案:b

查看解析:www.cnitpm.com/st/79192727.html

47、 对于具有 n 个元素的一个数据序列,若只需得到其中第 k 个元素之前的部分排序, 最好采用 (1) ,使用分治(divide and conquer)策略的是 (2) 算法。

(1)a、希尔排序

b、直接插入排序

c、快速排序

d、堆排序

(2)a、冒泡排序

b、插入排序

c、快速排序

d、堆排序

信管网参考答案:d、c

查看解析:www.cnitpm.com/st/79202727.html

48、 arp 协 议的 作 用 是 (1) ,arp 报文封装在 (2) 中传送。

(1)a、由 ip 地址查找对应的 mac 地址

b、由 mac 地址查找对应的 ip 地址

c、由 ip 地址查找对应的端口号

d、由 mac 地址查找对应的端口号

(2)a、以太帧

b、ip 数据报

c、udp 报文

d、tcp 报文

信管网参考答案:a、a

查看解析:www.cnitpm.com/st/79212727.html

49、 802.11 标准定义的分布式协调功能采用了 ( ) 协议。

a、csma/cd

b、csma/ca

c、cdma/cd

d、cdma/ca

信管网参考答案:b

查看解析:www.cnitpm.com/st/79222728.html

50、 设有两个子网 202.118.133.0/24 和 202.118.130.0/24,如果进行路由汇聚,得到的网 络地址是 ( ) 。

a、202.118.128.0/21

b、202.118.128.0/22

c、202.118.130.0/22

d、202.118.132.0/20

信管网参考答案:a

查看解析:www.cnitpm.com/st/79232728.html

51、 路由器收到一个数据包,其目标地址为 195.26.17.4,该地址属于 ( )子网。

a、195.26.0.0/21

b、195.26.16.0/20

c、195.26.8.0/22

d、195.26.20.0/22

信管网参考答案:b

查看解析:www.cnitpm.com/st/79242728.html

52、 nac’s(network access control) role is to restrict network access to only compliant endpoints and (1) users. however, nac is not a complete lan (2) solution; additional proactive and (3) security measures must be implemented. nevis is the first and only comprehensive lan security solution that combines deep security processing of every packet at 10gbps, ensuring a high level of security plus application availability and performance. nevis integrates nac as the first line of lan security (4) . in addition to nac, enterprises need to implement role-based network access control as well as critical proactive security measures— real-time, multilevel (5)inspection and microsecond threat containment.

(1)a、automated

b、distinguished

c、authenticated

d、destructed

(2)a、risis

b、security

c、favorable

d、excellent

(3)a、constructive

b、reductive

c、reactive

d、productive

(4)a、defense

b、intrusion

c、inbreak

d、protection

(5)a、port

b、connection

c、threat

d、insurance

信管网参考答案:c、b、c、a、c

查看解析:www.cnitpm.com/st/79252729.html

53、 virtualization is an approach to it that pools and shares (1) so that utilization is optimized and supplies automatically meet demand. traditional it environments are often silos, where both technology and human (2)are aligned around an application or business function. with a virtualized (3) , people, processes, and technology are focused on meeting service levels, ( 4) is allocated dynamically, resources are optimized, and the entire infrastructure is simplified and flexible. we offer a broad spectrum of virtualization (5) that allows customers to choose the most appropriate path and optimization focus for their it infrastructure resources.

(1)a、advantages

b、resources

c、benefits

d、precedents

(2)a、profits

b、costs

c、resources

d、powers

(3)a、system

b、infrastructure

c、hardware

d、link

(4)a、content

b、position

c、power

d、capacity

(5)a、solutions

b、networks

c、interfaces

d、connections

信管网参考答案:b、c、b、d、a

查看解析:www.cnitpm.com/st/79262729.html

信管网订阅号

信管网视频号

信管网抖音号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,教材和资料参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

推荐文章

各省市软考报名简章

信管网APP下载

分享到微信

分享到微信