信息安全工程师当天每日一练试题地址:www.cnitpm.com/exam/ExamDay.aspx?t1=6

往期信息安全工程师每日一练试题汇总:www.cnitpm.com/class/27/e6_1.html

信息安全工程师每日一练试题(2020/4/6)在线测试:www.cnitpm.com/exam/ExamDay.aspx?t1=6&day=2020/4/6

点击查看:更多信息安全工程师习题与指导

信息安全工程师每日一练试题内容(2020/4/6)

试题1: 下面有关安全审计的说法错误的是()

A、安全审计需要用到数据挖掘和数据仓库技术

B、安全审计产品指包括主机类、网络类及数据库类

C、安全审计的作用包括帮助分析案情事故发生的原因

D、安全审计是主体对客体进行访问和使用情况进行记录和审查

试题参考答案:B

试题2:

Windows2000有两种认证协议,即Kerberos和PKI,下面有关这两种认证协议的描述中,正确的是 (1) 在使用Kerberos认证时,首先向密钥分发中心发送初始票据 (2) ,请求一个会话票据,以便获取服务器提供的服务。

(1)A、Kerberos和PKI都是对称密钥

B、Kerberos和PKI都是非对称密钥

C、Kerberos是对称密钥,而PKI是非对称密钥

D、Kerberos是非对称密钥,而PKI是对称密钥

(2)A、RSA

B、TGT

C、DES

D、LSA

试题参考答案:C、B

试题3:

使用代理服务器(proxy server)访问Internet的主要功能不包括 ( ) 。

A、突破对某些网站的访问限制

B、提高访问某些网站的速度

C、避免来自Internet上的病毒的入侵

D、隐藏本地主机的IP地址

试题参考答案:C

试题4:

分布式系统开发中,通常需要将任务分配到不同的逻辑计算层。业务数据的综合计算分析任务属于()。

A.表示逻辑层

B.应用逻辑层

C.数据处理层

D.数据层

试题参考答案:B

试题5: 计算机系统中硬件层之上的软件通常按照三层来划分,如下图所示,图中①②③分别表示( )。

A.操作系统、应用软件和其他系统软件

B.操作系统、其他系统软件和应用软件

C.其他系统软件、操作系统和应用软件

D.应用软件、其他系统软件和操作系统

试题解析与讨论:www.cnitpm.com/st/1290812942.html

试题参考答案:B

试题6:

软件产品配置是指一个软件产品在生存周期各个阶段所产生的各种形式和各种版本的文档、计算机程序、部件及数据的集合。该集合的每一个元素称为该产品配置的一个配置项。下列不属于该配置项的是()。

A.源代码清单

B.设计规格说明书

C.软件项目实施计划

D.CASE工具操作手册

试题参考答案:D

试题7: 以下关于面向对象软件测试的叙述中,正确的是()。

A.在测试一个类时,只要对该类的每个成员方法都进行充分的测试就完成了对该类充分的测试

B.存在多态的情况下,为了达到较高的测试充分性,应对所有可能的绑定都进行测试

C.假设类B是类A的子类,如果类A已经进行了充分的测试,那么在测试类B时不必测试任何类B继承自类A的成员方法

D.对于一棵继承树上的多个类,只有处于叶子节点的类需要测试

试题解析与讨论:www.cnitpm.com/st/1884912318.html

试题参考答案:B

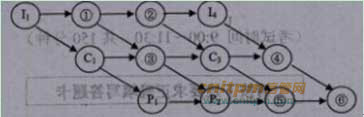

试题8: 某计算机系统中有一个CPU、一台输入设备和一台输出设备,假设系统中有四个作业T1、T2、T3和T4,系统采用优先级调度,且T1的优先级>T2的优先级>T3的优先级>T4的优先级。每个作业具有三个程序段:输入Ii、计算Ci和输出Pi(i=1,2,3,4),其执行顺序为Ii→Ci→Pi。这四个作业各程序段并发执行的前驱图如下所示。图中①、②、③分别为(1),④、⑤、⑥分别为(2)。

(1)A.I2、C2、C4

B.I2、I3、C2

C.C2、P3、C4

D.C2、P3、P4

(2)A.C2、C4、P4

B.I2、I3、C4

C.I3、P3、P4

D.C4、P3、P4

试题解析与讨论:www.cnitpm.com/st/188659106.html

试题参考答案:B、D

试题9: 下列攻击方式中,()不是利用TCP/IP漏洞发起的攻击。

A.SQL注入攻击

B.Land攻击

C.Ping of Death

D.Teardrop攻击

试题解析与讨论:www.cnitpm.com/st/189068544.html

试题参考答案:A

试题10: 数字签名技术属于信息系统安全管理中保证信息()技术。

A、保密性

B、可用性

C、完整性

D、可靠性

试题解析与讨论:www.cnitpm.com/st/3267418686.html

试题参考答案:C

扫码关注公众号

扫码关注公众号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,官方教材参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

分享到微信

分享到微信