信息安全工程师当天每日一练试题地址:www.cnitpm.com/exam/ExamDay.aspx?t1=6

往期信息安全工程师每日一练试题汇总:www.cnitpm.com/class27-6-1.aspx

信息安全工程师每日一练试题(2019/4/5)在线测试:www.cnitpm.com/exam/ExamDay.aspx?t1=6&day=2019/4/5

信息安全工程师每日一练试题内容(2019/4/5)

试题1: 在信息安全保障系统S-MIS 体系架构中,“安全措施和安全防范设备”层不涉及( )。

A.防黑客

B.应用系统安全

C.网闸

D.漏洞扫描

试题参考答案:B

试题2:

某单位在制定信息安全策略时采用的下述做法中,正确的是( )。

A.该单位将安全目标定位为“系统永远不停机、数据永远不丢失、网络永远不瘫痪、信息永远不泄密”

B.该单位采用了类似单位的安全风险评估结果来确定本单位的信息安全保护等级

C.该单位的安全策略由单位授权完成制定,并经过单位的全员讨论修订

D.该单位为减小未经授权的修改、滥用信息或服务的机会,对特定职责和责任领域的管理和执行功能实施职责合并。

试题参考答案:C

试题3:

下列选项中,同属于报文摘要算法的是 ( ) 。

A、DES和MD5

B、MD5和SHA-1

C、RSA和SHA-1

D、DES和RSA

试题参考答案:B

试题4:

下列关于不同软件开发方法所使用的模型的描述中,正确的是()。

A.在进行结构化分析时,必须使用数据流图和软件结构图这两种模型

B.采用面向对象开发方法时,可以使用状态图和活动图对系统的动态行为进行建模

C.实体联系图(E-R图)是在数据库逻辑结构设计时才开始创建的模型

D. UML的活动图与程序流程图的表达能力等价

试题参考答案:B

试题5: 以下关于计算机性能改进的叙述中,正确的是()。

A.如果某计算机系统的CPU利用率已经达到100%则该系统不可能再进行性能改进

B.使用虚存的计算机系统如果主存太小,则页面交换的频率将增加,CPU的使用效率就会降低,因此应当增加更多的内存

C.如果磁盘存取速度低,引起排队,此时应安装更快的CPU.以提高性能

D.多处理机的性能正比于CPU的数目,增加CPU是改进性能的主要途径

试题解析与讨论:www.cnitpm.com/st/1291923021.html

试题参考答案:B

试题6: 以下叙述中,()不属于可行性分析的范畴。

A.对系统开发的各种候选方案进行成本/效益分析

B.分析现有系统存在的运行问题

C.评价该项目实施后可能取得的无形收益

D.评估现有技术能力和信息技术是否足以支持系统目标的实现

试题解析与讨论:www.cnitpm.com/st/1884120883.html

试题参考答案:B

试题7: 以下关于面向对象软件测试的叙述中,正确的是()。

A.在测试一个类时,只要对该类的每个成员方法都进行充分的测试就完成了对该类充分的测试

B.存在多态的情况下,为了达到较高的测试充分性,应对所有可能的绑定都进行测试

C.假设类B是类A的子类,如果类A已经进行了充分的测试,那么在测试类B时不必测试任何类B继承自类A的成员方法

D.对于一棵继承树上的多个类,只有处于叶子节点的类需要测试

试题解析与讨论:www.cnitpm.com/st/1884912318.html

试题参考答案:B

试题8: 黑客小张企图入侵某公司网络,窃取机密信息。为快速达到目的,他做的第一步通常是(1);第二步通常是(2)。在成功入侵该公司网络某台主机并取得该主机的控制权后,通常还需(3);在窃取到机密信息后,最后还会(4)。为了预防黑客入侵的第一步,该公司网络应该采取的预防措施为(5);针对第二步的预防措施为(6)。为了能及时发现上述入侵,该公司网络需要配备(7) 。

(1)A.收集目标网络的所在位置及流量信息

B.到网上去下载常用的一些攻击软件

C.捕获跳板主机,利用跳板主机准备入侵

D.通过端口扫描等软件收集目标网站的IP地址、开放端口和安装的软件版本等信息

(2)A.了解目标网络的所在位置的周围情况及流量规律,选择流量小的时间发起攻击

B.下载攻击软件,直接发起攻击

C.向目标网络发起拒绝服务攻击

D.根据收集的开放端口和安装的软件版本等信息,到网络查找相关的系统漏洞,下载相应的攻击工具软件?

(3)A.修改该主机的root或管理员口令,方便后续登录

B.在该主机上安装木马或后门程序,方便后续登录

C.在该主机上启动远程桌面程序,方便后续登录

D.在该主机上安装网络蠕虫程序以便入侵公司网络中的其他主机

(4)A.尽快把机密数据发送出去

B.在主机中留一份机密信息的副本,以后方便时来取

C.删除主机系统中的相关日志信息,以免被管理员发现

D.删除新建用户,尽快退出,以免被管理员发现

(5)A.尽量保密公司网络的所在位置和流量信息

B.尽量减少公司网络对外的网络接口

C.尽量关闭主机系统上不需要的服务和端口

D.尽量降低公司网络对外的网络接口速率

(6)A.安装网络防病毒软件,防止病毒和木马的入侵

B.及时对网络内部的主机系统进行安全扫描并修补相关的系统漏洞

C.加大公司网络对外的网络接口速率

D.在公司网络中增加防火墙设备

(7) A.入侵检测系统

B.VPN系统

C.安全扫描系统

D.防火墙系统

试题解析与讨论:www.cnitpm.com/st/229592419.html

试题参考答案:D、D、B、C、C、B、A

试题9:

在嵌入式系统的存储部件中,存取速度最快的是( )。

A.内存

B.寄存器组

C.Flash

D.Cache

试题参考答案:B

试题10:

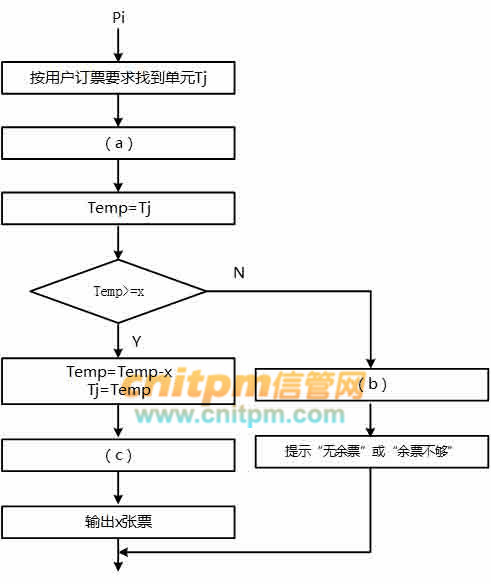

某航空公司机票销售系统有n个售票点,该系统为每个售票点创建一个进程Pi(i=1,2,…,n)管理机票销售。假设Tj(j=1,2,…,m)单元存放某日某航班的机票剩余票数,Temp为Pi进程的临时工作单元,x为某用户的订票张数。初始化时系统应将信号量S赋值为()。Pi进程的工作流程如下图所示,若用P操作和V操作实现进程间的同步与互斥,则图中空(a),空(b)和空(c)处应分别填入()。

(1)A.0

B.1

C.2

D.3

(2)A.P(S),V(S)和V(S)

B.P(S),P(S)和V(S)

C.V(S),P(S)和P(S)

D.V(S),V(S)和P(S)

试题参考答案:B、A

扫码关注公众号

扫码关注公众号

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

温馨提示:因考试政策、内容不断变化与调整,信管网网站提供的以上信息仅供参考,如有异议,请以权威部门公布的内容为准!

信管网致力于为广大信管从业人员、爱好者、大学生提供专业、高质量的课程和服务,解决其考试证书、技能提升和就业的需求。

信管网软考课程由信管网依托10年专业软考教研倾力打造,官方教材参编作者和资深讲师坐镇,通过深研历年考试出题规律与考试大纲,深挖核心知识与高频考点,为学员考试保驾护航。面授、直播&录播,多种班型灵活学习,满足不同学员考证需求,降低课程学习难度,使学习效果事半功倍。

相关内容

| 发表评论 查看完整评论 | |

分享到微信

分享到微信