信管网cnitpm685153619***: [回复]

b

a

d

c

◑a

b

◑a

b

◑stp

a

d

◑20

信管网cnitpm617425610***: [回复]

11◑◑◑

信管网cnitpm672810146***: [回复]

(1)c

(2)a

(3)d

(4)b◑(5)a

(6)b◑(7)c

(8)b◑(9)stp

(10)c

(11)d

(12)32768

(13)优先vlan20

信管网cnitpm632740997***: [回复]

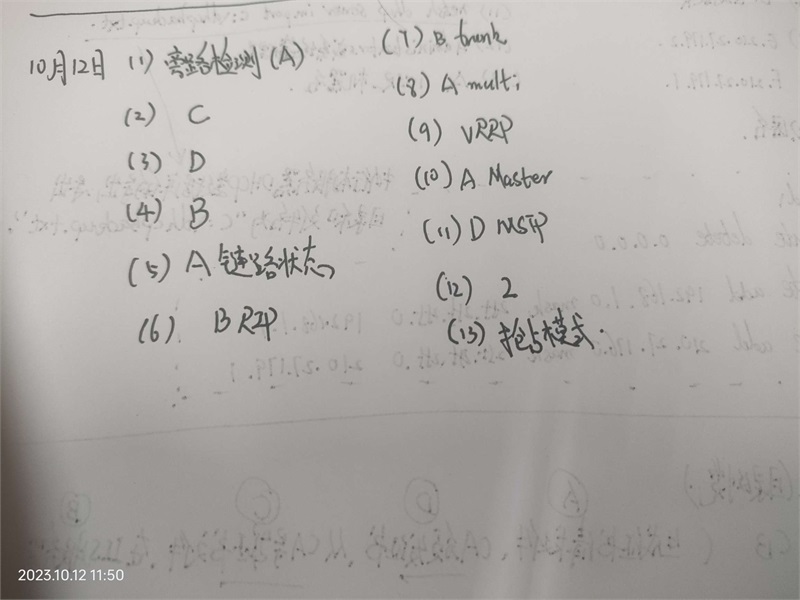

[问题1]

(1)a

(2)c

(3)d

(4)b

[问题2]

(5)a

(6)b

[问题3]

(7)b

(8)a

[问题4]

(9)stp

(10)b

(11)c

[问题5]

(12)20

(13)允许vlan20通过

信管网cnitpm483190671***: [回复]

badc

信管网忆109***: [回复]

c ,ad ,b

a,b

c,b

d,a,b,

信管网cnitpm641621417***: [回复]

信管网cnitpm627608275***: [回复]

d a c b a b c b

信管网hjq***: [回复]

cababcb vrrp ad

信管网cnitpm607095546***: [回复]

监视针对dmz中系统的攻击 监视外部网络攻击的流量与类型 监视针对关键系统,服务与资源的攻击 链路状态 rip access(思科)hybrid(华为) trunk vrrp master mstp 32768 开启抢占功能,当接口由down---->up时,抢占master的地位

|